「今日からセキュリティ担当、よろしくね」と言われたら、何から始める? 何を重視する?――freee CISO 茂岩祐樹氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

今日からセキュリティ担当と言われたら……。悩みつつゼロからセキュリティ部門の立ち上げに携わった経験を元に、これからセキュリティチーム作りを始める人たちに向けたアドバイスとは。

「今日から君がセキュリティを担当してほしい。組織作りを頼む」――上司や社長からそんな風に言われたら、一体何から始めればいいだろうか? freeeのCISOを務め、前職のDeNAでは、悩みつつゼロからセキュリティ部門の立ち上げに携わった茂岩祐樹氏が「セキュリティチームのリーダーになったら取り組みたいこと」と題する講演を通して、自らの経験を元に、これからセキュリティチーム作りを始める人たちに向けたアドバイスを紹介した。

セキュリティ組織の整備は、「CSIRT」作りから始めよう

「セキュリティ組織をゼロから立ち上げてほしい」と言われた場合、茂岩氏が勧めるのは、まず「CSIRT」(Computer Security Incident ResponseTeam)と呼ばれる組織の構築を目指すことだという。茂岩氏もかつて、セキュリティ組織作りを始めたはいいものの何から取り組めばいいか分からず悩んでいた時にCSIRTというモデルがあることを知り、それに沿って進めてみたことでいい結果を出せたという。

CSIRTとは、セキュリティ事故や情報漏えい事件が起こったときに対応するチーム・組織のことだ。サイバー攻撃による侵入や情報漏えいといったインシデントは「必ず起こりうる」と想定し、前もってさまざまなプロセスや連絡体制などを準備しておくことになる。源流は米国のカーネギーメロン大学で、1988年、Morrisワームの登場をきっかけにインシデントに備えるべく整備された「CERT/CC」が始まりで、今はほぼ同義のCSIRTが世界中に広がっている。

国内でもこの数年で、CSIRTを整備する企業は確実に増えている。2018年時点での調査になるが、企業全体の16.5%がCSIRTを整備しており、特に1000人以上の規模の企業になると40%に上るという。このCSIRT担当者が集まり、情報や知見を共有し合う場が日本シーサート協議会(NCA)という業界団体で、加盟企業は今や500組織近くに上っている。

CSIRTの特徴は、NCAに見られるように横の連携が活発なことだ。NCAや、グローバルなCSIRTの組織であるFISRTといった団体では、競合する同業他社のCSIRT担当者と知見や意見を交換でき、セキュリティ面で連携しながらサイバー攻撃に立ち向かう文化がある。

茂岩氏は「CISRT同士の連携は非常に有意義です。私も、かつて一人でCSIRTを立ち上げたとき、社内には誰もセキュリティのことを相談できる人がおらず悶々としましたが、NCAに行くと同じような悩みを抱えた方々がいて、メンタル面でも助かりました」と振り返った。

また、茂岩氏がCSIRTの立ち上げに取り組んだ2010年当時は、JPCERT/CCによる「コンピュータセキュリティインシデント対応チーム(CSIRT)のためのハンドブック」がほぼ唯一のドキュメントだった。だが今や、NCAなどさまざまな組織からマテリアルが提供されている上に、インターネット上で検索しても豊富な事例や記事に触れることができる。「特に、同業他社ですでに先行している事例があれば非常に参考になります。もしない場合には、似たような産業構造分野の事例を見ながら作っていけば、業界の中で一番乗りになれるのではないでしょうか」(茂岩氏)

いきなり専任を確保するのではなく、無理なくスモールスタートで

茂岩氏は自らの経験を踏まえ、CSIRTを整備する際に留意すべきいくつかのポイントを挙げた。

1つは「スモールスタート」で進めることだ。初めから専任の担当者を置いて組織化しようとしても、ただでさえ利益を生まないと見なされるセキュリティのことだけに却下される可能性が大きい。それよりも、まず一人でもいいので取り組み、少しずつ課題を可視化しながら組織を大きくしていく方がベターだという。

茂岩氏自身も、当初はインフラチームの仕事に取り組む傍らセキュリティについて学びながら少しずつチームを作り、いよいよセキュリティの重要性が認識された段階で正式に部署を作って担当した経緯がある。

また、CSIRTは最初のうちはなかなか成果が出にくい。せっかく組織を作っても成果が出ないと、会社として継続させる根拠が怪しくなってしまう。このため、最初のうちは兼務で始め、仕事が増え、成果が出始めたら専任の担当者を少しずつ増やしてくパターンがいいと考えているという。また、CSIRTには技術者だけでなく広報や法務といったファンクションも求められるが、さすがにそうした人材を専任で持つことは難しい。こういった役割については兼務してもらい、全体としてハイブリッドなチームを構築していくのが現実解だとした。

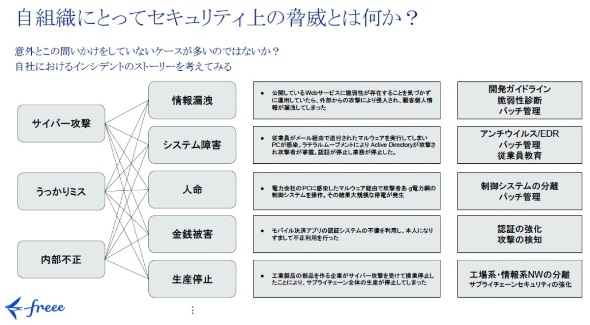

こうして組織が形をなし始めたら、次は「自社にとっての脅威は何か」というストーリーを考え、それがどんなリスクにつながるかを検討し、そこから対策セットに落とし込む作業に取り組んでいく。例えば「メールで飛んできたマルウェアを従業員が開いて感染してしまう」というストーリーならば、端末側でのマルウェア検知やパッチ管理、従業員の教育・訓練と言った具体的な対策セットにつながっていく。過去に関連する業界で実際に発生したインシデントを洗い出すことが、ストーリーとリスク、対策セットの検討に役立つという。

課題と対策が具体化すれば、CSIRTに必要な「専門性」も見えてくる。そして、自社の経営にとって最も大きなリスクに備える上で必要なものから順に対策をし、どうしても自社内でそろわない部分はアウトソースするという選択肢もある。「セキュリティ機能を100%内製でやっているところは珍しく、ほとんどのCSIRTでアウトソースは一般的です。優先順位を整理した上で、どこを自社で持ち、どこをアウトソースするかのすみ分けをして取り組むことになります」(茂岩氏)

その際には、IPAの情報セキュリティ診断やCIS Controlsといった外部のフレームワークを参照しながら進めるのがいいとアドバイスした。

茂岩氏はさらに、自分自身が悩んだ経験を踏まえて2つの教訓を挙げた。

Copyright © ITmedia, Inc. All Rights Reserved.