脅威環境の変化を把握し、網羅的・体系的なアセスメントを通じて自社の弱点を発見・改善していくサイバーセキュリティリスク管理が重要――東京海上日動火災保険 黒山康治氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

ランサムウェア攻撃やサプライチェーン攻撃など、サイバーセキュリティの脅威が増す一方、DX推進により守るべき領域は拡大し、複雑化している。このような環境変化に対応するためのサイバーセキュリティリスク管理の考え方と実践的なアプローチとは。

アイティメディアが主催するライブ配信セミナー「ITmedia Security Week 2022 Autumn コロナ禍と新冷戦でサイバー攻撃も激化『新常態』でもブレないサイバーセキュリティ対策の基本」のDay1 基調講演に東京海上日動火災保険 IT企画部専門部長の黒山康治氏が登場。「サイバーセキュリティリスク管理の考え方と実践的アプローチ」をテーマに講演した。

求められるサイバーセキュリティリスク管理態勢

ランサムウェア攻撃やSMSを使用した巧妙なフィッシング、ワンタイムパスワードの突破、Emotetへの感染、VPNの脆弱(ぜいじゃく)性を悪用した攻撃、サプライチェーンへの攻撃など、サイバー攻撃の手法は絶えず変化し、巧妙化の一途をたどっている。こうした攻撃を99回防いでも、1回許してしまえばそれが致命傷となりえる。

黒山氏は、「攻撃手口は巧妙化・高度化し、DXなどにより攻撃対象領域は拡大、環境は複雑化しています。こういった中、当社は大丈夫なのかという経営からの問い、あるいは自分自身への問いがあろうかと思います。この問いは具体的に何を問うているのか、われわれは何を考えなければならないのかという観点でブレークダウンしてみれば、全社レベルで論議して態勢強化に取り組まなければならない事項が、多岐にわたることが分かります。そして、それを実行していくには、脅威環境の変化を適切に捉えて全体を俯瞰することで、弱点を発見し、改善することができるサイバーセキュリティリスク管理態勢が求められます」と話す。

サイバーセキュリティリスク管理の起点は、現状を分析・評価し、リスクを特定すること。サイバーセキュリティには経営層の関与が重要であるが、このリスクの特定ができていなければ、経営レベルで態勢強化の論議はできない。リスクを特定したら、評価して、対応計画の策定、対策の実施、モニタリング・報告のPDCAサイクルを繰り返す。自社のリスク管理の枠組みの中での態勢強化に取り組むことが合理的なアプローチである。

黒山氏は、「先程の問いで言えば、当社では何が起きえるのか、脅威環境の変化に適切に対応できているのか、必要な追加対策は何かなどを評価するには脅威シナリオベースアプローチのアセスメントが有効であり、攻撃に適切に対処できるか、各プロセスが定義されしっかり運用されているかといった組織の対応能力の評価には成熟度アセスメントが有効です。アセスメントで弱点を可視化し、リスクを特定して、強化対策を講じるのは基本の取り組みですが、アセスメントの実施は難しいのが実情です。そこで、グローバルなフレームワークやスタンダードを活用します。これらは先人の知恵であり、囲碁や将棋で例えれば定石(定跡)で、海外の拠点やグループ会社での理解も得られやすくなります」と話している。

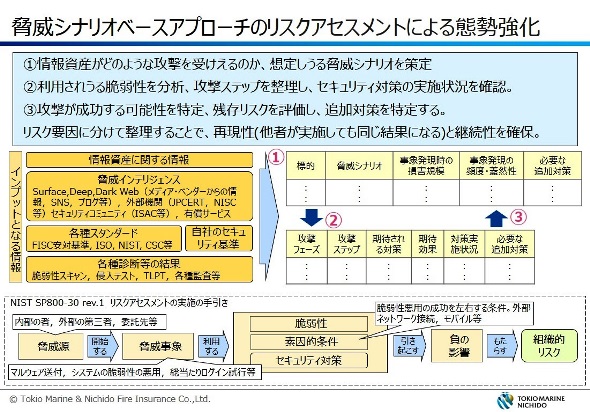

脅威シナリオベースアプローチのアセスメントによる態勢強化

脅威シナリオベースアプローチのリスクアセスメントによる態勢強化は、情報資産がどのような攻撃を受けえるのか、想定しうる脅威シナリオを策定し、利用されうる脆弱性を分析、攻撃ステップを整理し、セキュリティ対策の実施状況を確認、攻撃が成功する可能性を特定、残存リスクを評価し、追加対策を特定、最終的に必要な対策を講じる。

「もっとも重要なことは、情報資産の特定です。可視化できていないものを守ることはできません。インターネット接続していない内部システムも攻撃を受けるリスクがあります。網羅的、かつ最新の状態に維持するための管理プロセスを整備することも重要です」(黒山氏)

自社の守るべき情報資産や攻撃者の目的、脅威環境から脅威シナリオを整理し、外部委託しているシステム、利用しているサービスなども対象に加える。

次に、各脅威シナリオについて攻撃ステップを整理し、考えられる対策を、組織/人(People)、プロセス(Process)、技術(Technology)の観点で洗い出し、対策実施状況を確認し、必要な追加対策を特定する。これらの分析には、攻撃手口を理解している必要がある。そのためには、日々、脅威情報を収集し分析していることが重要になる。

対策実施状況の評価は、実際の攻撃を戦術と技術・手法の観点で分類したナレッジベースである「MITRE ATT&CK(Adversarial Tactics, Techniques and Common Knowledge)」を利用することも有効。MITRE ATT&CKは、戦術ごとの個別の攻撃の技術や手法、それぞれの緩和策、検知方法も記載されているので、防御手法のギャップ分析と評価に役立つ。

脅威シナリオベースアプローチのリスクアセスメントや成熟度アセスメントは、机上の評価なので、システムへの侵入が不要で、短期間で広範囲に弱点と強化策の概観を把握できることがメリット。しかし、実際のシステム環境では、システム設定ミス、多すぎる特権アカウント、不要な権限を持つアカウント、強度の弱いパスワード、攻撃の手掛かりとなる内容を含むスクリプトファイルの存在など、机上では把握できない弱点が存在する。

一方、ペネトレーションテストや脅威ベースのペネトレーションテスト(TLPT)は、この様な弱点を明確に洗い出すのにも有効だが、システムに侵入するため、準備に手間が掛かり、広範囲に評価するには時間を要する。そこで、リスクアセスメントとうまく組み合わせることが有効になる。

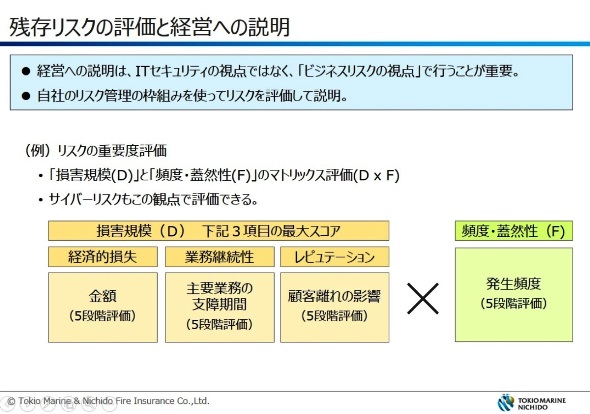

残存リスクの評価では、その事象が発現する蓋然性や損害規模を特定し、リスク許容度に応じて実施する対策とその優先度を決定する。黒山氏は、「リスクは、保有するか、軽減するか、回避するか、移転するかで、ゼロにはできません。対策を講じて発生可能性を下げても影響が大きいリスクは、移転(保険)が有効です。サイバー保険もリスク対策の1つ。24時間365日でインシデント発生時の相談や対応支援のサービスを用意している保険会社もあるので活用することも有効です」と話す。

経営への説明は、ITセキュリティの視点ではなく、ビジネスリスクの視点で行うことが重要。例えば、「損害規模(D)」と「頻度・蓋然性(F)」のマトリックス評価(D×F)など、サイバーリスクもこの観点で評価できる。自社のリスク管理の枠組みを使って説明する理解されやすい。

Copyright © ITmedia, Inc. All Rights Reserved.