情報漏洩にとどまらず、ビジネスリスクの観点でのサイバー攻撃対策を実践―― サプライチェーン全体を視野に取り組む凸版印刷:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

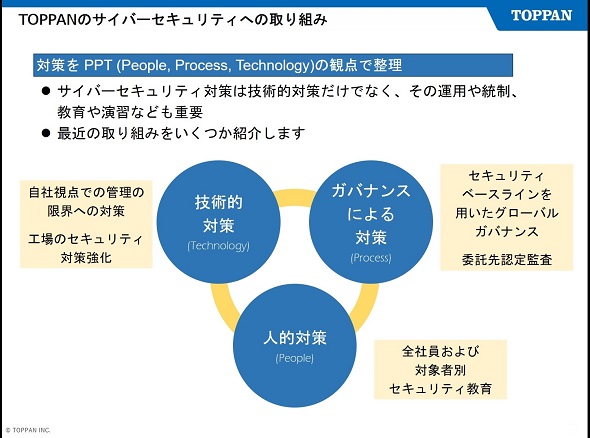

凸版印刷では単に自社や顧客の安心・安全を守るだけでなく、サプライチェーン全体でビジネスを加速するためのセキュリティを目指し、技術的対策、ガバナンスによる対策、人的対策という3つの側面から対策を進めてきた。

1900年創業の凸版印刷(10月1日よりTOPPANホールディングスに社名変更)は、社名の通り印刷会社としての印象が強い。だが、同社情報セキュリティ本部サイバー部 部長の池田望氏によると「もともと大蔵省印刷局の技術者が偽造防止の印刷技術で創業した会社。株券など有価証券類の製造などを通じ、いわば、セキュリティを生業としてきました」という。

凸版印刷の事業領域は幅広い。延べ約10億件に上る個人情報を取り扱う中で、それらやパーソナルデータ、技術情報の流出防止や偽造防止、サイバー攻撃対策などに取り組んでいる。また、自ずと関係するパートナーも多数に上る。「お得意様やお取引先様も2万社以上に及び、それぞれの業種やそれぞれの会社の考え方に合わせたセキュリティレベルがわれわれにも要求されます」(池田氏)

一方で、昨今、ウクライナ侵攻をはじめとする地政学的な問題がサイバー空間にも影響を及ぼす場面が増えている。また、各国の個人情報保護法制やサイバー法制の強化も進んでおり、海外とのデータ越境やインシデント発生時に求められる対応も厳しさを増している。

そんな中、凸版印刷はどのような対策に取り組んでいるのかを、池田氏は「セキュリティ対策、今までの考え方でいいですか? 〜TOPPANが実践するセキュリティ対策事例〜」と題して説明した。

被害は個人情報漏洩だけではない、ビジネスリスクの観点が重要に

昨今猛威を振るうサイバー攻撃の動向を把握する参考になるのが、情報処理推進機構(IPA)の「十大脅威2023」だ。

実は凸版印刷はこのうち9項目を自社、もしくはサプライチェーンで経験してきた。特にランサムウェアについては、サプライチェーンが攻撃を受けた事例がこの数年でいくつか発生している。この結果、情報流出が疑われたり、システム停止によって業務の遅延が発生するといった事態も生じた。

池田氏は「こうしたランサムウェアの被害は決して他人事ではなく、いつ被害が出てもおかしくないと考えています。また、サイバー攻撃というと個人情報の漏洩に目が行きがちですが、それ以外にもビジネスのさまざまな場面で迷惑をかけしてしまうことになるため、より視野を広げ、ビジネスへの影響をいかに小さくしていくかを考える必要があります」と述べた。

また、AIやAPI連携、クラウドといった新たな技術の登場に伴って、設定ミスやアカウント管理の不徹底といった新たなリスクが増大する一方、古いリスクが残り続けていることにも注意が必要だとした。

工場において、更新が困難で古いOSを残さざるを得ないこともあり、このように古いリスクへの対応を継続しながら新しいリスクに追従しなければならず、サイバーリスクは増大する一方だ。

人の頑張りには限界、ツールを生かし自動化を進めて漏れのない対策を実践

こうした状況の中、凸版印刷では単に自社や顧客の安心・安全を守るだけでなく、サプライチェーン全体でビジネスを加速するためのセキュリティを目指し、技術的対策、ガバナンスによる対策、人的対策という3つの側面から対策を進めてきた。

技術的対策では、主に2つのポイントが挙げられる。

1つ目は、自社視点での管理には限界があるという認識に立っての、「対策漏れ」を前提とした取り組みだ。

情報セキュリティ対策の教科書的には、資産を洗い出し、そのリスクを想定して分析・評価し、それに基づいて対策を進め、同時に脆弱性情報を定期的に確認して対処していく流れがセオリーとされており、池田氏も重要だと認識している。ただ「システムの数が少ないうちは回していけたとしても、クラウドを使ったシステムがどんどん作られていくような状況において、本当にすべてを洗い出しきることができるのかという問題があります」(池田氏)

仮に資産やリスクを洗い出せたとしても、すべての対策が実施できているか確認するのはさらに大変な作業になる。教科書的にはそうした状況に対し「頑張れ」としか書かれていないが、ダブルチェック、トリプルチェックとチェックする項目が増え、やることがどんどん増えていく状況になってしまう。

このようにいくら頑張って資産やリスクを洗い出そうとしても、漏れはどうしても出てしまう。そこで凸版印刷ではその漏れを少なくするために「なるべく頑張らなくてもよい仕組み」の導入を開始した。

まず、漏れている管理対象を拾い上げるために、OSINTや脅威インテリジェンスサービスなどを活用した「アタックサーフェイスマネジメント」(ASM)を導入した。これによって、外部から直接狙われる恐れのあるリスクを洗い出し、つぶしていく。同時に、対策漏れに気付くため、自動でスキャンを行う脆弱性管理ツールや前述のASM、さらにクラウドの設定を確認するCSPM(Cloud Security Posture Management)といった仕組みを取り入れ、新たな脆弱性が見つかったり、問題のある設定があれば警告するようにした。

こうした仕組みを整えることで、「作業のために一時的に変更した設定を、元に戻し忘れていた」といった問題を見つけることができている。特に、海外のグループ会社で目の届きにくいところを監視し、問題を発見できる点が大きな効果だ。このケースでは、同じ問題が複数回見つかったためさらに掘り下げて調査し、海外の現地法人が業務を委託していた現地IT企業の運用スキルに問題があることも判明した。

一方、ASMに関しては運用上の課題も見えてきた。バージョン番号だけで判断を下す仕組みとなっているため、パッチを適用して問題を解消していても「脆弱性がある」と指摘されてしまうケースがある。また、パブリッククラウド上のリソースの検知にも難しい部分があるし、見つかった問題を各担当部門に分かりやすく伝えるコミュニケーション面での課題もある。「個々のサービスの特性や制約を理解し、ASMを運用できる人財を育てることも重要になっています」(池田氏)

同様に脆弱性情報の洗い出しについても、複数の情報源を巡回し、進化し続けるクラウドサービスの適切な設定を追いかける必要があり、困難さも感じているという。

そこで今凸版印刷が取り組んでいるのが「自動化」だ。脆弱性情報の収集やCSPMを活用し、「自分たちで頑張るよりも楽に、確実に対策できるような対策を進めています」といい、今後も適用範囲を拡大していくという。

工場が重視する事柄に寄り添い、生産ラインを止めないための対策を推進

技術面での対策の2つ目の柱が、工場のセキュリティ強化だ。

以前は工場の設備はオフラインだったが、製造DXやIIoT(Industrial IoT)、スマートファクトリー化の進展に伴い、かなりの部分がネットワークにつながるようになった。またOT専用のプロトコルではなく、汎用的なTCP/IPで構成されているシステムも増え、時にはリモートやクラウドから制御されることもある。

Copyright © ITmedia, Inc. All Rights Reserved.