会社のネットワークとオフィスへの模擬侵入で弱点探る GMO系とアルソックが新サービス

サイバー攻撃そのものへの脆弱性だけでなく、社員になりすましてオフィスに入り、社内の機器を通じてネットワークにも侵入するという「物理的」な手口にも対応したのが特徴だ。模擬的なサイバー攻撃やオフィスへの侵入を通して、安全性の“弱点”を可視化する。

GMOインターネットグループのGMOサイバーセキュリティbyイエラエと警備大手のALSOK(アルソック)は今月、共同開発した企業向け安全診断サービスの提供を始めた。サイバー攻撃そのものへの脆弱性だけでなく、社員になりすましてオフィスに入り、社内の機器を通じてネットワークにも侵入するという「物理的」な手口にも対応したのが特徴だ。模擬的なサイバー攻撃やオフィスへの侵入を通して、安全性の“弱点”を可視化する。

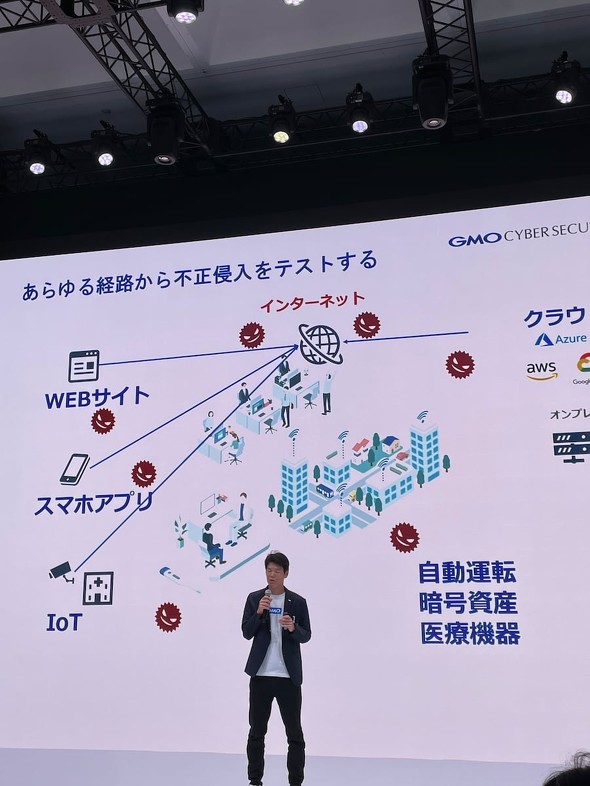

このサービスは「サイバー物理ペネトレーションテスト」。ペネトレーションは「侵入」や「浸透」を意味し、サイバーセキュリティ分野でのペネトレーションテストは、疑似的なサイバー攻撃を仕掛けてシステムの脆弱性を探すことを指す。イエラエのホワイトハッカー(正義のハッカー)がこの分野を担当。アルソックは、攻撃者がネットワーク侵入の足掛かりとするため、オフィスに入り込んで工作することを想定し、物理的な死角を指摘する。

スキミングで侵入、社用PCにUSB

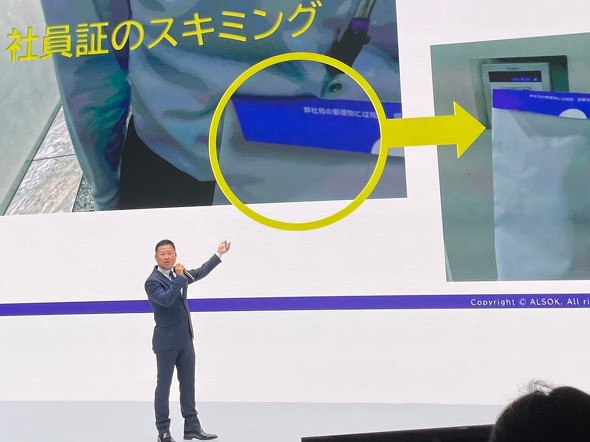

7月下旬に都内で開催された発表会で、アルソックの小野浩司・情報セキュリティサービス推進室長は、サイバー攻撃の一つの手段として物理的にオフィスに侵入する手口を動画付きで解説した。

例えば、買い物などで社外に出た社員とぶつかったふりをして、封筒に入った機器を社員証に接触させ、「スキミング」により瞬時にデータを奪い取る。その機器をかざして社内に入ると、使用者が席を離れている社用パソコンにUSBメモリーを挿したり、社内LANの機器に小型コンピューターを接続することなどで、ネットワークへの侵入を試みるというわけだ。

グループ代表の部屋のカードキー複製

イエラエの牧田誠代表取締役CEO(最高経営責任者)は、「攻撃者は弱い所を狙ってくる」と指摘。「物理的侵入(への対応)が日本は遅れているので、ここを強化するためにテストしていく」と話した。牧田氏によると、イエラエの社員は300人のうち約200名がホワイトハッカーで、世界的なサイバーセキュリティのコンテストでも高い成績を収めているという。22年にはGMOインターネットグループの熊谷正寿代表の部屋のカードキーを「遊び半分で」(牧田氏)複製し、技術力の一端を見せつけたことも。熊谷氏は当時、ツイッター(現X)に「早速カードキーが破られた」と驚きの投稿をしていた。

copyright (c) Sankei Digital All rights reserved.