サイバー攻撃から組織を守るために不可欠な3つのチカラとは――SBテクノロジー プリンシパルセキュリティリサーチャー 辻伸弘氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

この1年、ランサムウェアによる攻撃は大きく様変わりし、大きな脅威へと成長を遂げている。この脅威を迎え撃つにはどう構えればよいのだろうか。ランサムウェアのいまを伝え、組織としての対応の在り方を提案する。

アイティメディアが主催するライブ配信セミナー「ITmedia Security Week 2021 秋」のDay1基調講演に、SBテクノロジー プリンシパルセキュリティリサーチャーの辻伸弘氏が登場。「顧客対応 対 顧客対応 〜ランサムのこれまで、事故対応のこれから〜」をテーマに講演した。

「ばらまき型」の攻撃から「標的型」の攻撃へ

ランサムとは「身代金」のことで、ランサムウェアは身代金を要求するコンピュータウイルスの1種です。感染させた端末やデータの全て、または一部を利用不能にし、元に戻すことと引き換えに金銭を要求します。

同様の攻撃は以前からありましたが、2017年5月17日のWannaCry襲来は大きなインパクトを与えました。WannaCryは、Windowsの脆弱性を利用して一気に拡散し、感染すると身代金を要求する画面が表示されます。

以前のウイルスは、ネットワークやメール、Webサイトへのアクセスにより拡散する「ばらまき型」の攻撃でした。しかし2016年ごろから、「標的型」の攻撃が顕著になってきます。ランサムウェアによる攻撃は、被害者からすれば犯罪行為でしかありませんが、攻撃者はビジネスとして行っていることが多く、自らの信用のため、基本的には身代金が支払われればもとに戻す努力をする傾向にあります。

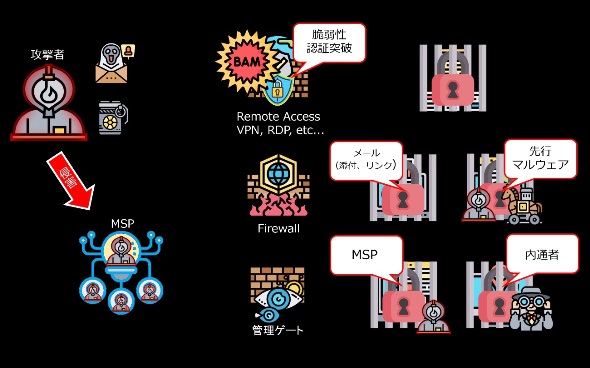

対策の前に、注目すべきは全ての経路

ランサムウェア対策の前に、どのような経路から攻撃されるかを知っておくことが必要です。攻撃者がメールを送り、受け取った側が添付ファイルやリンクを開くとランサムウェアに感染し、ファイルが暗号化されたり、画面がロックされたりという被害にあいます。最近多いのは、リモートアクセスの経路であるVPNやリモートデスクトップの認証を突破されたり、機器の脆弱性を利用されたりして侵入されるケースです。これにより、皆さんがどこにいても組織のシステムを利用することができるのと同じように、攻撃者もネットワークを侵害し、ランサムウェアを展開することができるようになるのです。

先行マルウェアとは、本来の目的を達成するための先遣部隊となるマルウェアのことです。標的ネットワークへのバックドアと考えていただいて構いません。攻撃者は、先行マルウェアによって作られた経路を利用してネットワークに入り込み、侵害、そして、ランサムウェアを展開します。この場合、先行マルウェアの段階で検知することができれば被害は最小限に抑えることはできるのですが、発見できなかった場合、被害は甚大になってしまいます。風邪の引きはじめで対処できず大病を患ってしまうというようなものと言えば分かりやすいでしょうか。

この攻撃はポピュラーになってきていますが、日本ではあまり報じられていません。先行マルウェアとしては、TrickbotやQakbot、IcedIDなどがあります。皆さんがよくご存じのEmotetもそうでした。

ネットワークの監視を外部に委託するMSP(マネージド・サービス・プロバイダー)サービスを利用している企業は多くあります。このMSPが侵害されてしまうと、監視を依頼している企業のネットワークに簡単に侵入できてしまいます。この攻撃の事案としては、Kaseyaのソフトウェアに脆弱性が見つかり、そのソフトウェアを使ってMSPサービスを提供している組織が侵害を受け、そこを経路としてそれらの顧客に影響が出たというものがあります。

最後は内通者による攻撃です。社員や職員などを買収などによって、懐柔したりすることで、ランサムウェアを展開させる攻撃です。内通者であれば、メールを送って開封させるだけでランサムウェアに感染させることができますし、管理者であれば認証情報を攻撃者に教えて攻撃させることもできます。

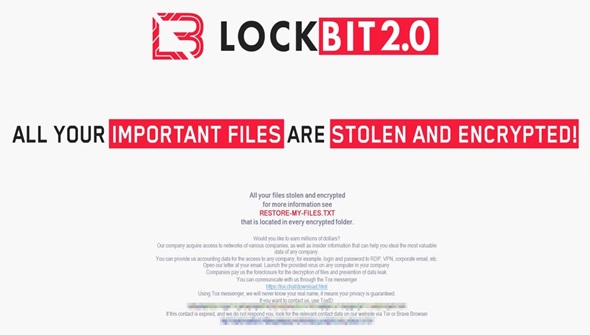

最近、個人的に注目しているランサムウェアがLOCKBIT 2.0です。2021年7月ごろから、かなり活発に活動しています。LOCKBIT 2.0に感染すると、ファイルの暗号化とともに画面の壁紙を変更するものもあります。壁紙には、「内通者になってお金を稼いでみませんか」といった内容のメッセージが書かれています。これは、対応に当たっている外部の専門業者にも向けたメッセージかもしれません。

Copyright © ITmedia, Inc. All Rights Reserved.