サイバー攻撃から組織を守るために不可欠な3つのチカラとは――SBテクノロジー プリンシパルセキュリティリサーチャー 辻伸弘氏:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

この1年、ランサムウェアによる攻撃は大きく様変わりし、大きな脅威へと成長を遂げている。この脅威を迎え撃つにはどう構えればよいのだろうか。ランサムウェアのいまを伝え、組織としての対応の在り方を提案する。

VPN機器の脆弱性を利用した攻撃の事案

VPN機器の脆弱性を利用した攻撃としてFortinet社のVPNの事案を紹介します。2018年に、FortiGate VPNサーバの脆弱性「CVE-2018-13379」が発見され、その後パッチが提供されていますが、パッチが適用されていない機器がまだまだ多く存在しています。攻撃者は、この脆弱性を利用して、VPN機器を掌握したあと、2つのサーバを乗っ取ります。この間、10数分程度です。

攻撃者は1つのサーバにバックドアを仕掛け、管理者の権限リストを取得します。次にネットワーク内のコンピュータや通信状況、稼働サービスなどを把握するためにスキャンし、今後の攻撃のための標的リストを作成します。スキャンは、多くの通信を発生させるので、監視により気が付き、そのサーバはシャットダウンされました。

しかし、もう1つのサーバを使って、攻撃を再開。一般的に利用されているファイル転送ツールを利用して、機密情報を盗み出すことに成功します。さらに別のサーバから、スキャンリストに基づいて、バッチ処理により各サーバにバックドアを仕込みます。そのバックドアから、一気にランサムウェアに感染させる事案がありました。

2年程前まではランサムウェアは、ファイルの暗号化や画面のロックにより利用不能にするものが主流でしたが、現在は機密情報の窃取も加えた2重脅迫のランサムウェアが増えています。

ランサムウェアだから特別ではなく、既存の対策をきちんとやる

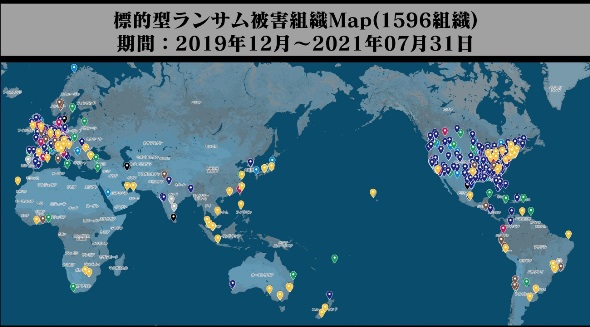

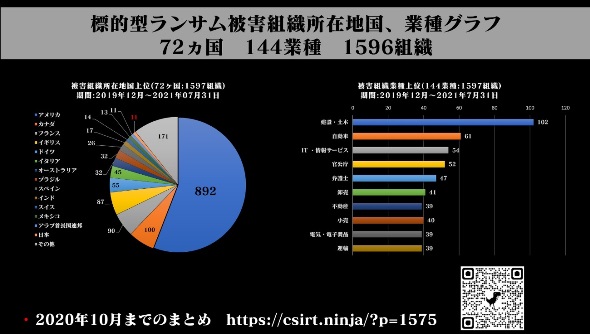

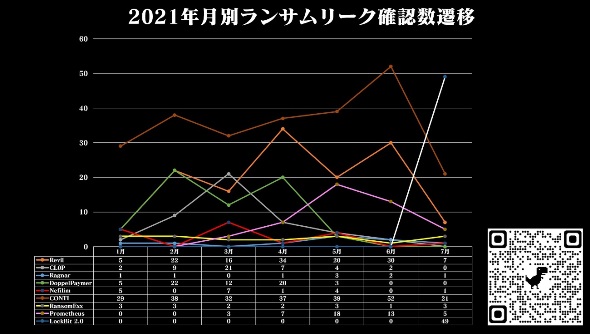

1回目の緊急事態宣言が発出されたころから、ランサムウェアを観察しています。調べたのは、2重脅迫ランサムウェアのグループのWebサイトです。2019年12月から現在まで、すでに消えたグループも含め、かなりの数のグループを観察しています。

ランサムウェアの被害を受けた組織の月別の推移を記録し、さらに被害を受けた組織の場所を地図上にプロットすることで、どのグループがどこの国の組織を狙うことが多いのかなども観察しました。その結果、やはり北米、次いでヨーロッパで被害が多いことが分かります。これらの国でも身代金を保険で負担できるということが理由の一つと思われます。

ランサムウェアのいまを整理すると、次の通りです。

- 経路はさまざま

- バックアップだけでは守れない

- 業種、業態、規模はあまり関係がない

- 攻撃者は増加、手法は洗練

ランサムウェアだからといって特別特化した対策が必要というわけではなく、これまでの対策をきちんとやっていれば攻撃を防ぐことや被害を最小限に抑えることは可能です。ランサムウェア対策ではなく、セキュリティ対策の現状の再点検が重要です。

volue社に学ぶランサムウェア感染後の対応

10数年、言い続けていることですが、セキュリティ対策で必要なのは「どこにある、何を守りたいのか」を明確にすることです。「全部」というのはナシです。優先順位を付け大事なものが何かを明確にできなければ守りようがありません。次に「何ができていて、何ができていないのか」を明らかにします。

ランサムウェア感染の対応として学ぶべきは、ノルウェーのオスロにあるvolueというエネルギー関連ソフトウェアを開発している企業の事案です。この企業は、Ryukというランサムウェアの被害にあいました。

対応で評価できるのは、次の5つのポイントです。

(1)早期の公開

2021年5月5日に被害にあい、その日のうちにランサムウェアによる攻撃を受けたというプレスリリースが発表されています。全てを把握できてからという考えもありますが、現状分かっていることを早期に公表することは重要です。

(2)組織外のチャネルの活用

volueは、自社のWebサイトでプレスリリースを公開できましたが、攻撃を受けているときにWebサイトを更新できるとは限りません。そこで、SNSを活用することは非常に有効です。

(3)頻繁で積極的な情報公開

5月5日〜17日までの13日間で、19回の情報開示をしています。5月7日より、毎日、同じ時間にWebキャストを実施しています。目的は顧客とのコミュニケーションです。

(4)顧客に向けたガイダンスの公開

2日目のプレスリリースで、IoC(Indicator of Compromise)を含む技術情報を公開しています。

(5)リーダーシップの可視化

事故発生当日に、CEOのメッセージが公開されています。このプレスリリースの最後には、問い合わせ先としてCEOとCFOの顔写真、および連絡先が表示されています。実際にCEOやCFOとつながるかどうかは別にして、リーダーシップが感じられる評価ポイントです。ちなみに私は気になることがあり、別の問い合わせ窓口に連絡したところマーケティングの責任者からのメールの返信をいただきました。

volue社では、2021年6月23日に最終報告レポートを公開しています。一般公開ではなく、リクエストによりダウンロードできるレポートです。リクエストのメールを送ったら、返信に「私たちはオープンなコミュニケーションと透明性を信じています。インフラサービスを提供する会社として、セキュリティインシデントを処理するための唯一の方法だと信じています」とありました。

こうした事例を踏まえて、最後に言いたいのは、サイバー攻撃から組織を守るためには、「準備力」と「組織力」そして、それらに加え「透明性」が不可欠だということです。サイバー攻撃が特別というわけではなく、不祥事や災害の対応においても同様です。不祥事は隠したり、過小評価したくなるかもしれませんが、隠蔽(いんぺい)は自分のためだけでなく、世の中のためにも、お客さまのためにもよい結果を生みません。準備をして、組織として対応し、透明性を持って公表することで、結果として組織を守ることができるのです。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- 情報セキュリティ委員会、CSIRT、SOCがワンチームで対応するのが情報セキュリティの肝――ラック、ダイドーグループHD 喜多羅滋夫氏

- 攻めのサイバーセキュリティでDXをけん引し、全てのステークホルダーに価値を提供――竹中工務店 高橋均氏

- DXを支えるサイバーセキュリティ新常態を新型コロナウイルス対策から学ぶ――ラック西本逸郎社長

- デジタルによる業務の生産性向上とセキュリティ強化の両立がゼロトラスト最大の目的――NRIセキュアテクノロジーズ 鳥越真理子氏

- ゼロトラストで目指すのは、快適に、安心して、楽しく働ける職場を支えるIT基盤――日清食品グループの挑戦

- 脅威と向き合う哲学――これからのランサムの話をしよう

- NISCもゼロからテレワーク導入――コロナ禍が問う、ウィズリスク時代の緊急対応