自分たちの組織でインシデントが起きた時、どのような対応を? 強い組織を目指すために必要な備えとは――SBテクノロジー 辻 伸弘氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

侵入前提の対策の前にできることとは何だろうか。問題がよく発生する2つのポイントを挙げ、推奨する対策を紹介した。

ペネトレーションテストやセキュリティ診断など、攻撃者の視点を生かしてセキュリティ事故を防ぐ活動に従事してきたSBテクノロジーの辻伸弘氏は、Podcast「セキュリティのアレ」で根強いファンを獲得する一方で、政府の能動的サイバー防御に関する有識者会議の一員となるなど、ますます広いフィールドで活躍している。

その辻氏が「強い組織、強いアレ」と題し、強い組織に求められる対策の在り方について解説した。

侵入前提の対策を講じる前に、まずは設定ミスのチェックを

サイバー攻撃の被害が連日のように発生する中、メディアではしばしば、「最近の脅威の侵入を100%防ぐことは困難であり、侵入前提で対策をしましょう」と言われるようになった。だが、安易に侵入前提での対策を、とする風潮に対し、懸念を感じているという。

辻氏は「人間が風邪を引かずに一生を終えることが難しいのと同じように、ネットワークやアプリケーションの世界も攻撃や侵入による被害をゼロにすることはもちろんできません。ですから、その後の対策を考えておくことも必要であることには同意します」としながらも、あまりに侵入前提が強調されすぎ、そもそも「侵入されないようにする」部分が軽視されてはいないだろうかと警鐘を鳴らした。

では、侵入前提の対策の前にできることとは何だろうか。問題がよく発生する2つのポイントを挙げ、推奨する対策を紹介した。

1つ目は「設定上の不備」だ。認証に用いるパスワードが甘かったり、思いもよらぬ設定、あるいは推奨されない設定になっており、ランサムウェア感染をはじめとするさまざまなインシデントにつながってしまったりするケースがしばしば見受けられるという。

辻氏は一例として、2024年6月に税理士法人高野総合会計事務所で発生したランサムウェア被害を挙げた。この事務所では、インターネット接続用の通信機器の運用を外部業者に委託していたが、機器更新作業を行った際に設定を誤ったことによりアクセス制御の不備が発生し、本来アクセスができないようになっているべきアクセス元や経路からアクセスできる状態になってしまったという。結果としてランサムウェアに感染し、ファイルの暗号化や漏洩といった被害が生じた。

このインシデントのポイントは、5月26日に設定変更を行ってミスが生じてから10日とたたない6月4日に、早くも侵入のアラートが上がったことだ。誤った設定が適用され、それを自分たちが認知する前に侵入されてしまったのだ。

中には、「不要なアクセス元や経路からのアクセスを許すような設定ミスを放置する企業など、そんなに多くないのでは」と考える人がいるかもしれないが、実際はそう楽観的な状態ではない。

「多くの場合、不要なアクセス許可をしようと思って開けているわけではないでしょう。制御している“つもり”になっていたり、その状況の確認をしていないために、不要なアクセスを許可してしまったりしていると思われます。自分たちの資産が外からどのように見えているかを把握し、確認することの重要性を認識してください」(辻氏)

こうした状況を改善するアプローチとして注目されているのが、ASM(アタックサーフェスマネジメント)だ。攻撃者と同じ視点で自分たちの組織を確認し、設定ミスなどに起因する、攻撃の余地がないかを確かめる方法だ。

セキュリティソリューションやサービスは高いのではないかという懸念がつきものだが、「けっして高価なサービスを買う必要はなく、無料で、自分たちの知識だけで実施できるポートスキャンという方法もこうしたケアレスミスを発見することはできます。ぜひそうした方法を検討し、設定ミスに起因する“もったいない侵入”を防いでください」(辻氏)

全ての脆弱性への対応は非現実的、優先順位を付けて効果的な対応を

2つ目は、侵害前提の対策を講じる前に打てる手は脆弱性対策だ。

脆弱性が公開されたら、パッチ適用などを行って修正することが重要なことは、あらためて言うまでもないだろう。ただ現実には、思うように対応は進んでいない。

Verizonのセキュリティレポートによると、悪用が確認されている脆弱性のうち、その公表から30日以内にパッチを適用できていない組織は85%に達している。また、パッチ適用できた組織の割合が半数に達するまでに55日もかかるという状況だ。

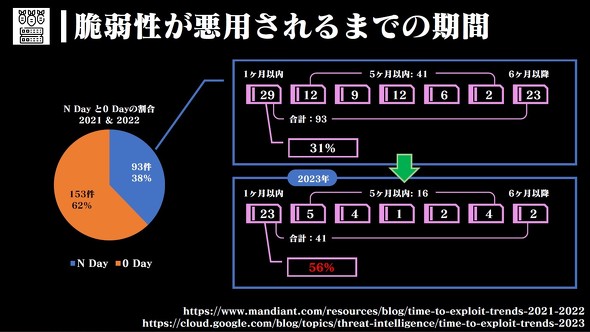

一方で、脆弱性が攻撃者に悪用されるまでの期間については、Mandiantがレポートを出している。2021年から22年にかけての2年間で、93件のNデイ脆弱性のうち29件、つまり約31%で1カ月以内に悪用が確認されていた。つい最近リリースされた2023年版のレポートでは、41件の脆弱性のうち、1カ月以内に悪用が確認されたものが56%の23件に上り、状況は悪化している。

これに対し辻氏は「公表される全ての脆弱性に迅速に対応する必要はないと考えています。より正確に言えば、無理というのが実情です」と述べ、「自分たちが対処すべき脆弱性」を決め、優先順位をしっかり決め、限られたリソースをその部分に集中していくことが重要だとした。

例えば米CISAがまとめている、実際に悪用が認められた脆弱性をリスト化した「Known Exploit Vulnerabilities Catalog」などの情報も参考に、自分たちが適用すべき脆弱性を洗い出し、「最小限の労力で最大の結果を出す」ことに注力すべきだと呼びかけた。

主語を「顧客」において積極的に情報発信を行ったFinalsiteから学べること

辻氏はこのように、事故前提の対処の「前提」として設定ミスの確認や脆弱性への対処を呼びかけた上で、続けて事故が起きた「後」に考慮すべきポイントを説明した。

事故前提の対策というと、脅威を検知できる仕組みやCSIRTなどの組織を整備し、フォレンジックやハンティングを行う――といったイメージが思い浮かぶかもしれない。だが辻氏が強調したのは、あまり一般的には言われていない、「顧客視点」での情報発信を中心とした事故対応の重要性だ。

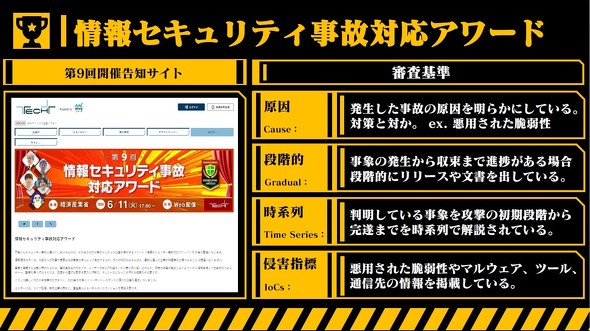

実は辻氏は約10年前から、マイナビと共同で、インシデントに遭い、深刻な状況の中でも最善を尽くして対応に当たった企業を表彰する「情報セキュリティ事故アワード」を開催してきた。不備やミスがあったのは事実だが、そこからしっかりリカバリーした企業をきちんと評価することで、よりよい事故対応の在り方を共有し、役立てていけないかという思いから企画したイベントだ。

その審査の一環として、辻氏らは日々多くのセキュリティ事故に関するリリースをウォッチしている。リリース情報の中には通り一遍のものがある一方で、非常に優れた、学ぶべき対応をしている企業もある。

そんな辻氏が過去に感銘を受けた対応が、米国のSaaSサービス「Finalsite」の例だ。Finalsiteは幼稚園から大学向けに、生徒や学生、保護者や教職員向けの情報を提供するもので、115カ国の8000以上の教育機関にサービスを提供してきたが、ランサムウェアに感染してしまった。Finalsiteでは、全貌がまだ見えない段階から障害が発生していることを公表し、迅速な対応を進めたという。

そして、ランサムウェアに感染したことが判明した後、同社はサービスをオフラインにするという難しい決断を下した。「特にB2Cサービスでは、事故が起きてもなるべくサービスは止めたくないと考えます。しかしこの場合は被害拡大防止を重視し、まずオフラインにするという判断をしました」(辻氏)

感染の全容が分った後には、再発防止に向けてセキュリティに100万ドルの投資をする旨を経営層が発表したほか、さまざまな形で積極的に情報発信をしていったという。

辻氏が特に感銘を受けた対応は5つあった。

1つ目は「Finalsite’s ransomware communications hub」という、インシデントに関する情報を集約した特設サイトを設置し、全ての情報をここに掲載していったことだ。「一般に事故に関する情報は“お知らせ”の中に入れられ、第2報が出ると第1報が消えたり、上書きされてしまったり、他のお知らせの中に紛れて探すのも大変になってしまうことがよくあります」(辻氏)。これに対してFinalsiteは1カ所に情報を集約し、顧客に「ここを見ればいい」と分かりやすく示した。ちなみにこの特設サイトには、事故からかなり時間が経った今でもまだアクセスできる。

2つ目は、公式サイトだけではなく、Instagramをはじめとする複数のSNSでも情報を発信したことだ。セキュリティ事故が発生すると、Webサイトが止まったり、Finalsiteのようにサービス自体を停止させざるを得なくなったりすることもあるが、こうなると対外的な情報発信のチャネルが途絶えてしまう。Finalsiteでは顧客や世の中に対して情報を出すために、SNSを積極的に活用した。

Copyright © ITmedia, Inc. All Rights Reserved.