2020年に向け深刻化するサイバーセキュリティの脅威 ── 国と企業はどう立ち向かうのか

2020年に向けサイバーセキュリティ対策の強化が叫ばれているが、日本企業を狙ったサイバー攻撃はおかまいなしに分業化とプロによる犯罪化が進み、その数も急増している。そんな中、内閣府はサイバーセキュリティ戦略や政府機関等の対策基準を相次いで改訂している。企業が立案し、実施していくべきサイバーセキュリティ戦略と施策について考察する。

国のサイバーセキュリティ戦略が打ち出す「サイバーセキュリティエコシステム」

2018年7月19日、政府のサイバーセキュリティ戦略本部は、2018年から2021年までのサイバーセキュリティの指針をまとめた「サイバーセキュリティ戦略(2018年戦略)」を正式決定した。この通称「2018年戦略」は、3年前に策定されたいわゆる「2015年戦略」の方針を大筋で受け継ぎながら、昨今ますます深刻化するサイバーセキュリティリスクの実態を考慮し、改訂している。

その中核をなす考え方が、「サイバーセキュリティエコシステム」というものだ。これは、経済・社会活動にかかわる全ての主体が、まるで「生物の免疫系のように」サイバーセキュリティについての自らの役割を自覚し、自律的にセキュリティ対策に取り組んでいきながら、同時に周囲との連携も深め、最終的には社会全体として有機的なエコシステムを形成するという考え方だ。

こうした方針を国が明確に打ち出していることに対して、多くのセキュリティ専門家は歓迎している。例えば、セキュリティ専門企業であるグローバルセキュリティエキスパートで執行役員 コーポレートエバンジェリスト EC-Council 統括責任者 兼 教育事業部 事業部長を務め、日頃から企業に対するサイバーセキュリティ対策のアドバイスや教育に携わっている武藤耕也氏は、「エコシステム」という考え方は近年のサイバーセキュリティ事情を忠実に反映したものだとして高く評価する。

「一般的な災害でも、まずは自分の身を守るための“自助”、次に周囲の人々との“共助”、そして“互助”へと対策を広げていくことで、より有効な備えを実現できます。サイバーセキュリティも同様で、まずは自社の情報資産を守るための対策をしっかり固めた上で、さらに他の企業や組織との互助の体制を築いておくことが、近年の高度化する一方のサイバー攻撃に対処する上では重要です。近年、日本シーサート協議会への加盟企業が急増しているのも、互助の有効性に多くの企業が気付き始めているからに他なりません」(武藤氏)

またSIerの立場から顧客企業にセキュリティソリューションを提供している、兼松エレクトロニクス システム本部 第二システム部 ICTネットワーク&セキュリティグループ グループ長 内田琢也氏も、エコシステムの動きが自然発生的に起こっている現状を次のように説明する。

「同じ業界内の企業との間でセキュリティ情報を交換し合ったり、セキュリティ対策で先行する企業の取り組みをレファレンスとして共有したりする動きがあちこちで起こりつつあります。こうしたエコシステムを形成する動きと同時に、具体的な対策面においても2018年戦略に書かれている通り、これまでのように“マルウェアの侵入を防ぐ”ことに重きを置く対策だけでなく、“侵入されることを前提とした対策”の重要性が広く認識されるようになってきました。これは国内でもサイバー犯罪が増え続けているという現状が背景にあります」(内田氏)

セキュリティ投資はコストではなく「本来の目的」に立ち返って判断すべし

政府は、2018年戦略を決定した6日後に、政府機関におけるセキュリティ対策の指針をまとめた「政府機関等の対策基準策定のためのガイドライン(平成30年度版)」(NISC)を公表している。こちらは、近年のセキュリティ事情に照らして、かなり具体的で突っ込んだ内容が網羅されている。電通国際情報サービス 営業推進本部 本部長補佐 兼 戦略プロダクツ営業推進室長 矢吹達夫氏によれば、その背景には2020年に絡む危機感があるという。

「このガイドラインでは、旧版よりさらに踏み込んで政府機関にセキュリティ対策に万全を期すよう具体的な取り組み内容を定めていますが、その背景には2020年の国家プロジェクトを迎えるに当たり、海外からのサイバー攻撃が増えると予想されるためです。もちろん、政府機関だけではなく民間企業も攻撃のターゲットになるので、企業もより一層対策を強化する必要があるでしょう。2018年戦略でも、企業の経営層の意識改革がうたわれていますが、一方で多くの企業の経営層はサイバーセキュリティの実態を知らないため、ついついコストだけを基準に対策を考える傾向があり、セキュリティ対策の本来の目的を忘れがちです」(矢吹氏)

この点については、武藤氏と内田氏も口をそろえて「コストや同業他社の事例を気にする前に、まずは“自社ではどのような情報資産を守らなければならないのか?”“それらが盗まれた場合、どのようなダメージを被るのか?”“現在、それらの資産はどのように守られているのか?”といった点を明確化し、お客さまと自社の事業を守るというセキュリティ対策本来の目的に立ち返って今なすべきことを考える必要がある」と指摘する。

一方、武藤氏によれば、2020年や政府の方針とは無関係に、もはや企業が直面しているサイバーセキュリティリスクは「待ったなし」の実態を訴え、これに対抗するために民間の企業、組織の自発的な取り組みが各所で始まりつつあると話す。

「“これまでサイバー犯罪は海外の犯罪者集団によるもの”というイメージが強かったのですが、近年ではハクティビストやテロリストだけでなく、国内でも金銭目的のサイバー犯罪者集団が組織化されつつあり、企業や官公庁をターゲットにした犯罪が増え続けています。このような状況で、ターゲットにされた企業が自社だけで対応するのは大変です。コストにシビアにならざるを得ない中小企業においては特に困難ですし、また大企業であってもその分、多くの組織、多くのシステムや端末を抱えることとなるため、守るべきポイントが増え、結果的にリスクがコントロールできていない現状があります。そのため、これまでのように自社で起こったインシデントを隠し通すのではなく、逆に他社と広く共有することで業界全体が防御力を高めていくような取り組みが求められています」(武藤氏)

最近ではこうした考えの下、企業のインシデント事例を公募し、対応が優れていた事案は公開・表彰するような催しも行われている。これまでインシデント発生は「恥ずべきこと」「隠すべきこと」とされてきたが、今後はインシデントの情報を積極的に公開・共有することをポジティブに評価する文化を醸成する必要があるのではと武藤氏は提言する。これは冒頭の「サイバーセキュリティエコシステム」とつながる考え方だ。

本当の脅威とノイズの判別に多くの労力が強いられる

このような取り組みを進める一方で、企業は同時に自らの身を守るための技術的な対策も着々と進めていかなければならない。

実際にさまざまな企業からセキュリティ対策に関する相談を受けている内田氏によれば、近年増えているのが「セキュリティ製品を入れたものの、本物の攻撃とそうでないイベントの切り分けが難しい」という相談だという。

「セキュリティ製品から、ひっきりなしに通知が上がってくるが、そのうちのどれが本物の攻撃で、どれがノイズなのかの見極めに苦労しているという相談が増えています。これを解決するには大きく分けて3つの方法があります。1つ目が、セキュリティのエキスパートを社内で育成すること。2つ目が、アラートの解析を外部のSOCサービスに委託すること。そして3つ目が、そうした運用負荷が少ない製品を選ぶことです」(内田氏)

未知の攻撃や高度な攻撃を検知する製品は、その高い検知能力と引き換えに、本来は脅威ではないものも「脅威の疑いあり」として検知してしまう。高い検知感度と「過検知」「誤検知」はトレードオフの関係にあるため、数多くの検知イベントの中から本当に対処するべきものを見つけ出す作業は、これまでは避けられないものだと思われてきた。

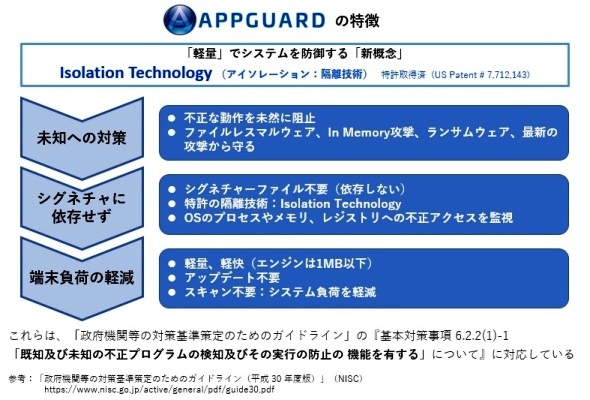

しかし内田氏によれば、近年ではこうした作業が最小化されたセキュリティソリューションもあるという。それが、Blue Planet-worksが提供するエンドポイントセキュリティ製品「AppGuard」だ。

まったく新しいタイプのエンドポイントセキュリティ製品「AppGuard」

AppGuardは、アンチウイルス製品やEDR(Endpoint Detection and Response)製品と同じく、主にPCにインストールして利用される、いわゆる「エンドポイントセキュリティ製品」だ。しかし従来の製品とは決定的に異なる点がある。

それはアンチウイルス製品のように既知のマルウェアのシグネチャ情報とのパターンマッチングによらないという点だ。AppGuardは、入ってくるファイルを1つ1つチェックするのではなく、PC上で動作している全てのソフトウェアの挙動をOSレベルで常に監視し、マルウェアが疑われるような異常な処理を行おうとした時点で即座にシャットアウトする。そのため、まだ世に知られていない未知の脅威であっても、確実に被害を防ぐことができる。

実は、前出の「政府機関等の対策基準策定のためのガイドライン(平成30年度版)」には、以下のような記述がある。

「例えば、シグネチャに依存せずにOSのプロセスやメモリ、レジストリへの不正なアクセスや書き込みを監視し、不正プログラムの可能性がある処理を検知した場合には、不正プログラムの実行を防止するとともに、これを隔離する方式があり、攻撃にスクリプト等を使用するファイルレスマルウェアの対策としても効果が期待できる」

矢吹氏によれば、上記のような記述が同ガイドラインに盛り込まれた要因の背景には、これを可能にする具体的な製品として、AppGuardがようやく日本で入手可能になったことが挙げられると考えている。さらにAppGuardは、ソフトウェアがあらかじめ禁じられている処理を行おうとした瞬間にシャットアウトするという、極めてシンプルな原理に基づき動作するため、「脅威かどうかを判定して検知する」というロジックがそもそも不要である。つまり、誤検知や過検知とも無縁というわけだ。違反をその場で見つけられるので、インシデント発生時に極めて重要となる初動も大幅に短縮される。

AppGuardは既存のエンドポイントセキュリティと異なり、シグネチャの更新はもちろん、人工知能やビッグデータを持つクラウドDBとの連携は一切不要でエンドポイント単体で動作するため、運用の負荷を劇的に減らしつつ、確実にポリシー違反の処理を止めることができる。インターネット接続環境の無い(ネットワーク分離された)工場や金融機関などでも安心して利用する事ができる。

このように、従来のエンドポイントセキュリティにパラダイムシフトをもたらす製品として、現在各方面から高い注目を集めているAppGuard。米国の政府機関において長年の実績を持ち、提供元であるBlue Planet-worksは電通やANAホールディングス、第一生命保険といった日本を代表する大手企業が出資していることから、その信頼度と期待度の大きさがうかがえる。

エンドポイントセキュリティをどうするか? という問題は、いまだに多くの組織で残っている。深刻化するサイバーセキュリティリスクを自社の業務面から洗い出し、守るべきシステム、守るべき情報に対する具体的な防衛策の一つとして、AppGuardを知っておいて損はないといえるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社電通国際情報サービス、兼松エレクトロニクス株式会社

アイティメディア営業企画/制作:ITmedia エグゼクティブ編集部/掲載内容有効期限:2018年9月27日

グローバルセキュリティエキスパート 執行役員 コーポレートエバンジェリスト EC-Council 統括責任者 兼 教育事業部 事業部長 武藤耕也氏

グローバルセキュリティエキスパート 執行役員 コーポレートエバンジェリスト EC-Council 統括責任者 兼 教育事業部 事業部長 武藤耕也氏 兼松エレクトロニクス システム本部 第二システム部 ICTネットワーク&セキュリティグループ グループ長 内田琢也氏

兼松エレクトロニクス システム本部 第二システム部 ICTネットワーク&セキュリティグループ グループ長 内田琢也氏 電通国際情報サービス 営業推進本部 本部長補佐 兼 戦略プロダクツ営業推進室長 矢吹達夫氏

電通国際情報サービス 営業推進本部 本部長補佐 兼 戦略プロダクツ営業推進室長 矢吹達夫氏