継続的な情報収集により脆弱性を正しく理解し、適時判断するのが危機対応のポイント――Armoris 取締役専務 CTO 鎌田敬介氏:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

危機対応にはベストプラクティスは存在しない。国内外の企業で実際に起きたサイバー危機対応事例をベースに、組織的な対応としてどのようなポイントが課題となりやすいのか、平常時にはどのような備えが必要なのだろうか。

(1)WAFで文字列を止める

(2)Log4jをアップデートする

(3)JNDI Lookupを無効にする

(4)Log4jを無効にする

(5)遠隔コード参照を無効にする

国内外でさまざまな報道がなされたLog4jの脆弱性だが、この脆弱性は本当に深刻なものだったのだろうか。

鎌田氏は、「遠隔でコード実行が簡単にできるので、脆弱性単体でみれば非常に深刻です。しかし、アプリケーションログの保存の仕様により、攻撃が成立するか、しないかが変わります。ただし別の問題として、既存製品でLog4jの脆弱性で攻撃されることがありますので、Log4jを利用している製品で脆弱性の被害を受けるものについては注意が必要です」と話す。

情報収集と分析により脆弱性を正しく理解することが重要

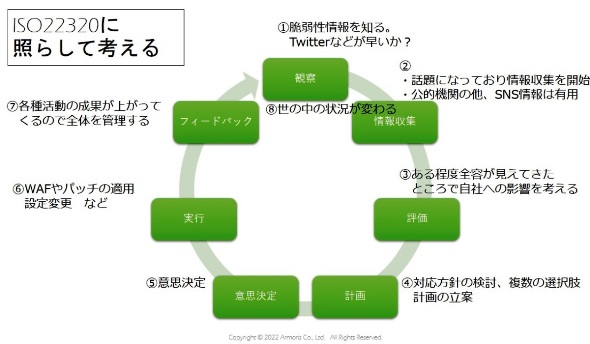

Log4shellは、非常に危険な脆弱性として、メディアや公的機関からセンセーショナルに発表されたが、現状では大規模かつ深刻な攻撃活動にはつながっていない。一般的な企業の対応としては、脆弱性自体の評価、情報資産の洗い出し、自社独自システムへの影響、自社利用製品への影響、対応策の検討、対応の実行などが必要。ISO22320における、観察、情報収集、評価、計画、意思決定、実行、フィードバックのループを繰り返すことが重要になる。

脆弱性に迅速かつ的確に対応するためには、情報収集と分析により脆弱性を正しく理解することが重要になる。情報収集と分析では、世の中の状況が変化することを前提に、継続的に情報収集を行うことが必要。メディアで大きく報道されると経営層への対応も必要になることから、自社にどのような被害がありえるのか、自社としてどうするのかを明確にしておくことも重要になる。経営層への対応については、日常的に経営層と密なコミュニケーションができているかどうかによって、こういった大きな話題についての対応の円滑さが変わってくる。

鎌田氏は、「今回のような場合脆弱性を正しく理解するには、試験環境の構築と攻撃コードの実証実験を実施してみることが有効になります。しかし、自分で環境を作ったことが無い人には理解が困難です。そこで、Webアプリの開発者の知見とサーバ構築などのインフラよりの知見の両方が必要になります。自社で手が出せる範囲と、製品などの手が出せない範囲があることを理解しておくことも重要です」と締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- 変化に必要なのはインプットとアウトプットで「いま」という時代をちゃんと知ること――Armoris 取締役専務 CTO 鎌田敬介氏

- サイバー攻撃から組織を守るために不可欠な3つのチカラとは――SBテクノロジー プリンシパルセキュリティリサーチャー 辻伸弘氏

- 重要インフラ行動計画、環境の変化を考慮して継続的に改定していくことが重要――NISC 結城則尚氏

- 情報セキュリティ委員会、CSIRT、SOCがワンチームで対応するのが情報セキュリティの肝――ラック、ダイドーグループHD 喜多羅滋夫氏

- 攻めのサイバーセキュリティでDXをけん引し、全てのステークホルダーに価値を提供――竹中工務店 高橋均氏

- DXを支えるサイバーセキュリティ新常態を新型コロナウイルス対策から学ぶ――ラック西本逸郎社長

- デジタルによる業務の生産性向上とセキュリティ強化の両立がゼロトラスト最大の目的――NRIセキュアテクノロジーズ 鳥越真理子氏

- ゼロトラストで目指すのは、快適に、安心して、楽しく働ける職場を支えるIT基盤――日清食品グループの挑戦

- 脅威と向き合う哲学――これからのランサムの話をしよう

- NISCもゼロからテレワーク導入――コロナ禍が問う、ウィズリスク時代の緊急対応