サイバーセキュリティだけ「特別扱い」には無理がある――経営を脅かすリスクの1つと位置付け、メリハリのある対策を:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

ランサムウェアをはじめとするサイバー脅威の影響を踏まえ、多くの組織や企業がさまざまなセキュリティ対策に取り組んでいる。だが、なかなか功を奏しているようには見えない。いったいどこに根本的な課題があるのだろうか。

サイバーをマネジメントシステムに取り入れ、メリハリを付けた対策を

こうした全体的な動向を踏まえた上で、次に結城氏は、各企業・組織が具体的に取り組むべき方策について提言した。

1つは、組織のマネジメントシステムの中に、経営リスクとしてサイバーリスクを取り入れていくべきということだ。「サイバーセキュリティだけを特別なものとして扱うのではなく、日頃の生業の中で経営を脅かすリスクとして取り入れるべきではないでしょうか」(結城氏)

すでに多くの企業が、情報セキュリティに対するISMSをはじめとして、企業活動全体のマネジメントシステムを構築し、回しているだろう。ただ、中には認証取得それ自体が目的化し、無理矢理はじめたケースも少なくないようだが、それでは効果は上がらない。そもそもマネジメントシステムとは、ISO 9000:2000によれば、そのねらいを「組織をうまく導き、運営するには、体系的で透明性のある方法によって指揮及び管理し、すべての利害関係者のニーズに取り組むとともに、パフォーマンスを継続的に改善するように設計されたマネジメントシステムを実行し、維持することで成功をおさめることができる」としている。

このマネジメントシステムを回していく際に非常に重要なのが、組織固有のリスクを把握し、リスクを管理することだ。リスクの定義にもいろいろあるが、かつてはISO/IEC Guide51で定義する「被害のひどさ×発生頻度」が用いられることが多い。このアプローチでは因果関係からリスクを導き出すため、担当レベルで作業はできるものの、想定外のシナリオに対してのリスクには対応できない。他方、ISO 31000:2009におけるリスクの定義は、「目的に対する不確かさの影響」としている。

「リスクを目的に対する不確かさとすれば、そもそも目的は組織によって異なるため、リスクも組織によって異なります。また、因果関係よりも、結果を重視することから、想定外も想定することとなります。ただし、トップダウンアプローチが必要であり、ISO31000でリスクアセスメントを行うことは容易ではありません。このため、代表的な2つの手法を組み合わせて活用することが現実的となります」(結城氏)

その上で、発表されて10年となるNISTのサイバーセキュリティフレームワークを改めて見直すべきだとした。このフレームワークに関しては、主に「特定、防御、検知、対応、復旧」という5つのキーワードが注目され、よく用いられている。他方、NISTの元々の定義ではもう1つ「コア、ティア、プロファイル」という3つの要素が挙げられているが、このうちの「プロファイル」について、言及しているものは少ない。

「日本のサイバーセキュリティフレームワークに関する教育カリキュラムを見ると、コアとティアにフォーカスしている例がほとんどです。しかし、米国での教育では、「プロファイルをなぜ最初に決めないか? そうしなければ、最初の段階で行う「特定」の段階で、「リスク」が不明確となり、「対策(コア)」と「対策の深さ(ティア)」を決めることができない。本当に理解できているのか?」と強い口調で指摘され、その時はじめて、「プロファイル」の重要性に気付かされました」と結城氏は振り返った。

本来最初に着手すべきは、自分たちの組織はどんなもので、どのようなサービスを提供しており、どのようにありたいのかといった「プロファイル」の明確化だ。そこがきちんと定まれば、その組織にとって、何がリスクで、何がリスクでないかが明確になり、それぞれの対応にメリハリを付けていくことができる。

結城氏は「これに対し日本の場合、自組織のプロファイルの明確化を行っていないため、対策にメリハリがなく、効率が良くないのが現状です」と指摘し、まず自組織の「プロファイル」を明確にすることによって、自組織固有のリスクの明確化を行い、対応策の選定とその深さにメリハリを付けて、強靭性を高めていくことが、最小の費用で最大の効果を生み出すきっかけにつながるとした。

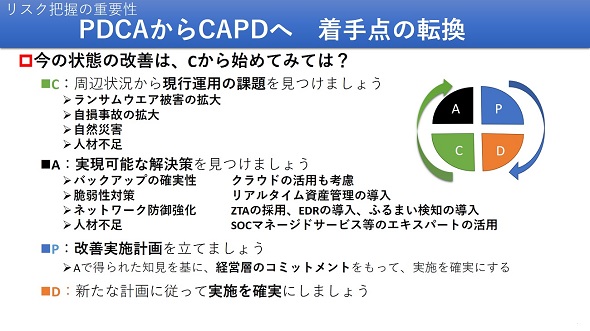

また、マネジメントシステムではしばしば「PDCAサイクルを回す」と言われる。このサイクルは最初に計画を立てるPlanから始まりがちだ。だが「現行の状況はどうなっているか」との観点から、初めに行うべきはCheckとなる。即ち、「PDCA」をCheckから始める「CAPD」の順にする発想の転換が重要ではないかと提案した。

例えば、「Check」として、「ランサムウェアの被害が拡大している」「自損事故が多い」といった直面する課題を洗い出し、「Act」として、それらに対してどのような対策を取るべきかを検討し、「Plan」として、新たな改善計画を策定し、「Do」として、新たな改善計画に従って、確実に実施していくという具合だ。こんな風にCAPDサイクルで検討することで、かなり身近なものになるはずだ。

組織を整備するまでの時間を稼ぐ「とりあえずの処置」も同時に

最後に、そうはいっても目の前に迫る問題に対しどのように対応すべきか、「とりあえずの措置」についてもアドバイスした。

ここまで説明してきた内容は正攻法に近いやり方だが、理想的なサイバーセキュリティ体制を構築するには時間とお金がかかるのが実態だ。じっくり施策を進めている間にランサムウェアに感染し、影響が生じては元も子もない。そこで、組織が仕上がるまでの「FAST AID」を行うことで、当面の時間稼ぎが可能になり、安心が得られるとした。

FAST AIDとして、いろいろ考えられるが、最も効果的なものは、適切なバックアップと確実なレストアだ。「ランサムウェア感染の予防対策が重要なことは言うまでもないが、万一感染した場合、バックアップが不十分、あるいは、レストアが完全に行えないとか、長い時間がかかっているといったケースが報道されています。他方、ランサムウェアに感染しても、適切なバックアップとレストア、流出データの把握によって、事業を継続している事案もあることを知ってほしいと思います。」(結城氏)

そしてその指針として、関係省庁がたびたび発出している注意喚起を参照してほしいとした。一連の注意喚起の内容はほぼ共通しており、主に「インターネットにさらされている機器に対する脆弱性管理によるリスク低減」「ログの収集・管理によるインシデントの早期検知」「バックアップによるインシデント発生時の適切な対処・復旧」の3点に集約できる。

結城氏は、繰り返し注意喚起がなされているにもかかわらず、なかなか守られていない実情を踏まえ、「ランサムウェアは既知の脅威であり対策も存在するため、是非できるところから対策してほしい」と述べた。

そして改めて、ITが社会基盤となったことでサイバーリスクが飛躍的に増大し、被害が深刻化していることを踏まえ、「組織を挙げてのサイバーセキュリティ体制の構築が重要です。組織のマネジメントシステムの中にサイバーリスクを採り入れ、プロファイルを通して組織ごとにそれぞれ異なるリスクを明確にし、これまでの強みを生かして対策にメリハリを付けていってください」と呼びかけた。

関連キーワード

サイバー攻撃 | ランサムウェア | セキュリティ対策 | バックアップ | サプライチェーン | CSIRT(Computer Security Incident Response Team) | ITmedia エグゼクティブセミナーリポート | 情報セキュリティ | リスクマネジメント

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- 世界は変わった? 変わらない? 変化の中で引き続き求められるバランスの取れたセキュリティ対策

- サイバーセキュリティ連盟の調査で判明――日本企業のサイバー防御力、ギャップを埋める鍵はセキュリティ意識の変革から

- DX推進とサイバーセキュリティ対策、双方に不可欠なのは「経営層のリーダーシップ」――東海大学 三角育生教授

- 医療データを扱うMDV、経営層への説明と現場への関わりのコツ――メディカル・データ・ビジョン 渡邉幸広氏

- 「サプライチェーン」を人質に取るようになったランサム攻撃 ――ラックの西本氏が語る、万一への備え

- スタートアップと金融機関、2つの側面を持つbitbankのセキュリティ対策とは? ――ビットバンク 橋本健治氏

- 経営と現場の板挟みになりがちなガバナンス、優先してやるべきことを明確に――リクルート 鴨志田昭輝氏

- 調査結果が明らかにした日本企業のCISO不在。リスクを見せる化し、経営視点を取り入れながらコミュニケーションすることで改善を――NRIセキュアテクノロジーズ 足立道拡

- セキュリティ担当者が夜しっかり眠れる運用体制とは?――守りのDXで攻めのDXを支えるアステラス製薬の取り組み

- 独自の観測結果から見えてきたランサムの今と、対策のポイント――SBテクノロジー 辻伸弘氏

- 脅威環境の変化を把握し、網羅的・体系的なアセスメントを通じて自社の弱点を発見・改善していくサイバーセキュリティリスク管理が重要――東京海上日動火災保険 黒山康治氏

- ハイブリッド戦争は日本にとっても他人ごとではない――慶應義塾大学 廣瀬陽子教授

- 「今日からセキュリティ担当、よろしくね」と言われたら、何から始める? 何を重視する?――freee CISO 茂岩祐樹氏

- コロナ禍やウクライナ侵攻を背景に混迷深めるサイバー情勢、経営層に必要なのは「現場丸投げ」からの脱却――サイバーディフェンス研究所 名和利男氏

- ウイズコロナ時代のサイバーセキュリティ、完璧を目指すより実践的で高い費用対効果を追求すべき――情報通信研究機構 伊東寛氏