ドメスティック企業からグローバル企業へ変革する中で見出したノウハウ―― NTTデータが実践した、新たな時代のセキュリティ対策:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

この5〜6年でNTTデータ自身が実践してきたセキュリティ変革の歩みを紹介し、対策のヒントを示した。

状況の把握と統一した仕組み作りがポイントに

このルール作りを進めるに当たってNTTデータでは、まず、「スパム対策はできているか」「ログを収集しているか」といった事柄を尋ねる統一的なチェックリストを作成して各社にヒアリングし、レベル感を可視化していった。

「各社がどこまでセキュリティ対策ができているか全く分からない状態からスタートしたため、まずそこを分るようにすることから始めました。その結果、本社以上に成熟した取り組みを実施している海外企業もあり、そうした企業からいいところを取り入れながら進めていきました」(星野氏)

ただ、チェックリストには課題もある。実際にはほとんど実施できていなくても、ヒアリングでは「できている」と回答するケースも少なくない。そこで、表現の仕方などを工夫しながら、継続的に改善する取り組みを進めているそうだ。

一般にセキュリティに関するルールは「ポリシー」「スタンダード」「プロシージャ」の三階層で構成される。NTTデータでは、ポリシーとスタンダードに関してはグローバル共通のものを定め、それをベースに各地域・各社個別の事業を踏まえた取り組みや要求があればアドオンしていく形とした。一方、プロシージャまで本社で決めるとなると細かくなりすぎる。そこでプロシージャは基本的にスタンダードをベースに、各国の法規制や商習慣を踏まえて各拠点が作成する形で運用している。

2つ目の軸はテクノロジーだ。これも当初は各社それぞれの状況だったが、ステージ2の段階で、インターネット境界のセキュリティ強化にフォーカスして対策を進めていった。NISTのサイバーセキュリティフレームワークに照らし合わせ、「問題を止めきることはできないから、検知や対応・復旧をきちんとできるようにしよう」と、検知、対応・復旧にフォーカスした対策を実施した。

各拠点でも検知や分析に取り組んでいたが、用いる監視基盤がバラバラという課題があった。「日本でインシデントを検知し、各リージョンにその情報を共有したくても、使っているSIEMごとに翻訳し、検知のためのルールを作るのに時間や手間がかかっていました」(星野氏)。これらの手間を省き、スピーディに、また統一的なレベルで対応できるよう、共通のSIEM基盤としてExabeamを採用し、どこかの拠点でインシデントを検知したら、同じルールですぐに他のリージョンでも検知・分析できる仕組みを整えた。

そしてステージ3の段階では、モバイルやクラウドを活用し、セキュアで便利な働き方ができるようにする狙いに合致するものとして、ゼロトラストに取り組んでいる。

具体的には、NTTデータでは多様なクラウドサービスを活用しているが、それらを、公式に利用が認められている「認可サービス」、アクセスは許可し、留意しながら使う「認可外サービス」、そして明確に禁止するサービスの3種類に分け、統一したセキュリティ基盤でアクセスをコントロールしている。外部から社内システムへのアクセスも同じ基盤を経由し、さらに認証基盤のOktaを組み合わせ、シングルサインオンで安全かつ便利に利用できる仕組みを整えた。アクセス時には、端末のセキュリティ対策がきちんと実施されているかを確認する仕組みも取り入れ、一連のログはモニタリングできるようログ管理基盤に送られる。

ポイントは、こうした仕組みをグローバルで統一した形で実現していることだ。「セキュリティ基盤も監視も、統一した製品で実現することによりレベルを合わせることができ、同じ使い勝手を実現できています。かなりの部分をシステムで担保し、『ここを使っていれば大丈夫』という仕組みを実現することで、ルールだけでなくガバナンスもある程度確保できています」(星野氏)

これは、セキュリティ人員の不足という問題にも効果があるという。

インシデント対応一つ取っても、検知にはやはり人手、工数がかかる。だがこうしたセキュリティ基盤を活用し、アラートを絞り込むことで負荷を大幅に削減できる。2022年のある四半期では全世界で約5000億件というログが発生していたが、Exabeamを活用することで約1万件弱まで絞り込める。ここに、NTTDATA-CERTを通して蓄積してきたセキュリティ運用のノウハウを生かすことで、最終的に、対応すべきインシデントを5252件にまで絞ることができた。

このように、システムと、ノウハウを持つ人を組み合わせることによって、「重大なインシデントが発生したら、本社CISOに24時間以内にエスカレーションする」という運用を実現している。

最後の人という軸に関しては、簡単な対策はない。ルールやテクノロジー同様に、各社ばらばらに進めてきた取り組みの中から、いいものは結集し、全体として統一感のある取り組みを目指している。

自らの経験を生かし、計画から構築、運用までを支援

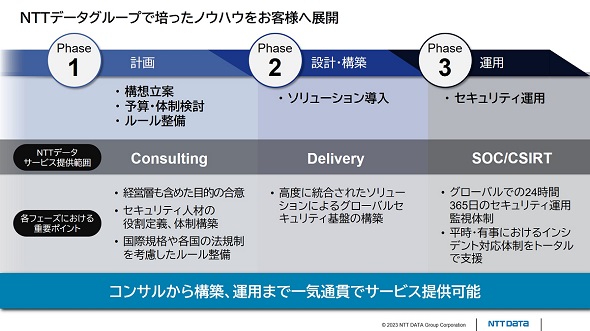

NTTデータは、自身の経験も踏まえながら、フェーズ1の「計画」、フェーズ2の「設計・構築」、フェーズ3の「運用」という3つのフェーズにまたがってセキュリティ対策を支援するサービスを提供している。

IT業界ではどうしても、ソリューションに当たるフェーズ2の部分に目が行きがちだ。だが星野氏は、全体構想を立て、そのための予算や体制を整えていくフェーズ1をしっかり固めておくことが重要だと指摘した。

「われわれ自身もそうでしたが、経営層も含め、目的についてしっかり合意を取ることが大事なポイントです。セキュリティは大きな話ですし、正直に言うとお金もかかります。ですから、経営にも積極的に入ってもらうことが大事です」(星野氏)

その上で、各社それぞれの構成や文化に合わせた体制作りや人材確保に向けた役割定義、予算配分、そして各国の法規制や国際標準への対応といった部分を検討していく必要があり、NTTデータは自らのノウハウを生かしながらそうした部分を支援していくとした。

最後の運用の部分についても、グローバルで24時間365日体制の支援を行う運用監視サービスや、インシデント対応体制支援サービスを用意している。

これらすべてのフェーズを一気通貫で支援していくサービスとして「UnifiedMDR(TM) for Cyber Resilience」を立ち上げている、という。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- サイバーセキュリティだけ「特別扱い」には無理がある――経営を脅かすリスクの1つと位置付け、メリハリのある対策を

- 情報漏洩にとどまらず、ビジネスリスクの観点でのサイバー攻撃対策を実践―― サプライチェーン全体を視野に取り組む凸版印刷

- 世界は変わった? 変わらない? 変化の中で引き続き求められるバランスの取れたセキュリティ対策

- サイバーセキュリティ連盟の調査で判明――日本企業のサイバー防御力、ギャップを埋める鍵はセキュリティ意識の変革から

- DX推進とサイバーセキュリティ対策、双方に不可欠なのは「経営層のリーダーシップ」――東海大学 三角育生教授

- 医療データを扱うMDV、経営層への説明と現場への関わりのコツ――メディカル・データ・ビジョン 渡邉幸広氏

- 「サプライチェーン」を人質に取るようになったランサム攻撃 ――ラックの西本氏が語る、万一への備え

- スタートアップと金融機関、2つの側面を持つbitbankのセキュリティ対策とは? ――ビットバンク 橋本健治氏

- 経営と現場の板挟みになりがちなガバナンス、優先してやるべきことを明確に――リクルート 鴨志田昭輝氏

- 調査結果が明らかにした日本企業のCISO不在。リスクを見せる化し、経営視点を取り入れながらコミュニケーションすることで改善を――NRIセキュアテクノロジーズ 足立道拡

- セキュリティ担当者が夜しっかり眠れる運用体制とは?――守りのDXで攻めのDXを支えるアステラス製薬の取り組み

- 独自の観測結果から見えてきたランサムの今と、対策のポイント――SBテクノロジー 辻伸弘氏

- 脅威環境の変化を把握し、網羅的・体系的なアセスメントを通じて自社の弱点を発見・改善していくサイバーセキュリティリスク管理が重要――東京海上日動火災保険 黒山康治氏

- ハイブリッド戦争は日本にとっても他人ごとではない――慶應義塾大学 廣瀬陽子教授

- 「今日からセキュリティ担当、よろしくね」と言われたら、何から始める? 何を重視する?――freee CISO 茂岩祐樹氏

- コロナ禍やウクライナ侵攻を背景に混迷深めるサイバー情勢、経営層に必要なのは「現場丸投げ」からの脱却――サイバーディフェンス研究所 名和利男氏

- ウイズコロナ時代のサイバーセキュリティ、完璧を目指すより実践的で高い費用対効果を追求すべき――情報通信研究機構 伊東寛氏