事前・事後の対応を年間数百件に上る緊急出動事例からアドバイス――ラック サイバー救急センター長 関宏介氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

ラックは2009年にサイバー救急センターを設立。セキュリティインシデントに直面した企業の駆け込み寺として相談を受けてきた。

残念ながら、連日のようにさまざまなサイバー攻撃やセキュリティインシデントに関するニュースがメディアを賑わせている。個々の事例から得られる知見も多いが、一歩引いてトレンドを俯瞰し、どのような脅威が増え、どこが狙われているかを把握することも重要だ。

ラックの サイバー救急センター長、関宏介氏は、「サイバー攻撃からどう守る? サイバー事故対応チームから見た傾向と対策」と題する講演において、実際に同社に寄せられた相談を元に最新の傾向を説明した。

SaaS侵害やネットワークの入り口となるVPNへの攻撃が増加傾向

ラックは2009年に「サイバー救急センター」を設立し、ウイルス・マルウェア感染や不正アクセスといったセキュリティインシデントに直面した企業の駆け込み寺として相談を受けてきた。「サイバー119」は同センターが提供する緊急対応サービスで、年間数百件ものインシデントに対応している。

2019年から2023年にかけての5年間の緊急出動の動向を見ると、2020年と2022年は、メールを介して拡散するウイルス「Emotet」の被害が顕著だった。テイクダウン(停止措置)によって2021年にいったん沈静化したものの、再び猛威を振るった。だが、その後再度取り締まりが行われたこともあり、2023年以降は目立った動きはなくなっている。

一方で急増しているのがランサムウェアだ。それ以前にもランサムウェアに関する問い合わせはあったが、2021年から大幅に増加し、継続的な脅威になっている。特に急増した2021年の相談件数は、2018年に比べると実に417%もの増加となった。それも、「数台のPCが被害に遭った」というレベルではなく、企業に大きな影響を与える大規模な深い被害が多く見られるようになっていることが特徴だ。

また、2023年になると、クラウド環境を中心にIDの不正利用に関する相談も増えてきているという。

こうした全体的な数値を元に、関氏は、サイバー攻撃のトレンドに4つの変化が起きていると説明した。

1つ目は「SaaS侵害の影響拡大」だ。テレワークの推進やDXの進展によって企業におけるSaaS利用は拡大した。これらSaaSの利用にはそれぞれアカウントが必要だが、そのアカウント情報を狙う情報窃取型のマルウェアやフィッシング攻撃が非常に増えているという。

その上、かつてはオンプレミス環境で運用されてきたファイルサーバやシステム管理情報までもがSaaSに移行しつつある。クラウド上に集約されるこうした情報を悪用し、SaaSに侵害した後にさらに社内システムへ侵害する被害も報告されているという。

対策として多要素認証も広がっているが、「MFAも完全ではありません。何百回、何千回とMFAによる認証を試してユーザーを勘違いさせたりする『MFA疲労攻撃』と呼ばれる手法もあります」と関氏は警告した。

2つ目の変化は、「社内ネットワークへの入り口が増えたこと」だ。テレワークの推進によってVPNを用いて社内にリモートアクセスするケースが増えているが、このVPN機器が、近年非常に狙われている。脆弱性があるVPN機器が入り口となり、大規模なランサムウェア被害に遭うことが非常に増えている。

同様に、テレワークの拡大に伴って「周囲に人がいない状態での業務が増加」した。ネットワークセキュリティ機器で守られてきた環境とは異なり、端末がより無防備になる上に、ちょっと違和感をおぼえたり、トラブルに遭遇したりしたときに相談できる人が側にいないことから、テクニカルサポート詐欺などの増加にもつながっている。

一方、攻撃者側にも「分業化が進み、マニュアルが流通するようになった」という変化が見られる。かつては、攻撃のためのマルウェアやC2サーバを用意するには一定のスキルが必要だった。しかし今や「Ransomeware as a Service」に代表されるとおり、攻撃ツールやインフラがサービスとして提供され、容易に攻撃を実施するためのマニュアルまで配布される状況だ。この結果、手の込んだ攻撃が一般化するまでの期間が短縮されている。

2024年も引き続き狙われる続けるVPN機器、速やかなパッチ適用を推奨

続けて関氏は、2023年に目立った2つの脅威を振り返った。

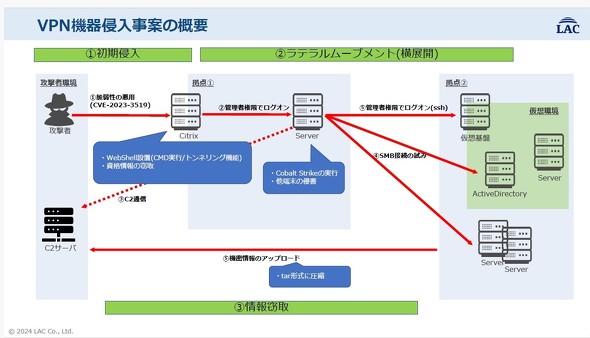

1つ目は、VPN機器の脆弱性を悪用して侵害する攻撃だ。先に2つ目のトレンドとしても挙げられたことだが、CitrixのVPN機器に存在する脆弱性(CVE-2023-3519)をはじめ、さまざまなVPN機器の脆弱性が公表直後から狙われるケースが増えている。

問題はVPN機器が侵害された場合、機器そのものに何かをされておしまいということはないからだ。そもそもVPNは社内ネットワークへの入り口であり、ひとたび侵害されればそこから社内ネットワークへ侵入し、管理者権限を奪い、機密情報を盗んだ末にランサムウェアに感染させ、暗号化を解くための金銭を要求してくる、といったケースもある。

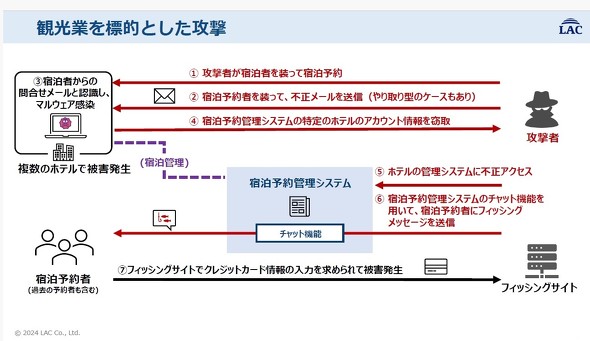

2つ目は、ビジネスの商流を踏まえた、外部のプラットフォームを介した手の込んだ攻撃の登場だ。その例として関氏は、宿泊予約管理システムを悪用してホテルなどにフィッシング攻撃を仕掛ける手口を紹介した。

この攻撃では、一般的なフィッシング攻撃のようにいきなり宿泊者にフィッシングメールを送りつけるわけではない。前段階として、まず正規の宿泊者を装って予約を行い、その予約に関する問い合わせを装ったメールを介して添付ファイルを開かせ、宿泊施設側の端末をマルウェアに感染させる。このマルウェアで、宿泊施設が宿泊予約管理システム用に持っているアカウント情報を盗み出し、それを用いて今度はホテル側になりすまして、宿泊予約管理システムを介して宿泊者にフィッシングを仕掛ける……という手口だ。

しかも「一連の攻撃は1人や2人が実行しているのではなく、ダークウェブでマニュアルや報酬とともに攻撃の実行者を募っています。ランサムウェアに限らず、こうしたフィッシング攻撃に関してもマニュアル化が進み、それほど技術力がなくても攻撃が実行可能な状況になっています」(関氏)

こうしてみると、2024年も同様の攻撃が考えられるだろう。

まず、VPN機器の脆弱性を悪用した攻撃は引き続き発生すると予測され、2024年も半年が経ったが、今のところ、残念ながらこの予測は的中してしまっている。

すでにIvanti Connect SecureやFortiGateなどさまざまなVPN機器で脆弱性が報告され、直後から攻撃が始まっている状況だ。「脆弱性が公開され、それを元にPoCと呼ばれる悪用方法が公開されると、その途端に攻撃が始まるような状況です。VPN機器は定期メンテナンスの際にパッチを適用する運用もあるかもしれませんが、こうしたタイムラインですぐに攻撃がやって来ることを認識し、脆弱性が公開されたら、可能な限り速やかにパッチを当てるのが望ましいでしょう」と関氏はアドバイスした。

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 「頑張りすぎるリーダー」ほどチームを停滞させる? 「自己犠牲」が主体性を奪うメカニズムとは

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 絵画の傾きを皆で調整するな! 鳥瞰力で推進するリーダー - 村田製作所 楠本氏

- 定年後の給料が4割減……40・50代が知らないと地獄を見る“再雇用の残酷すぎる現実”

- 第47回:孫正義氏から怒られて気がついた、経営幹部が果たすべき本当の役割とは

- 日本の現場人材、2040年に260万人不足の試算 フィジカルAIで代替できるか

- これも詐欺? セキュリティ導入時に起きる悲劇をなくせ──「登録セキスペ」で地方・中小企業を救うIPA

- 万博施設を遠隔で解体、無人重機の活躍を未体験記者がリポート 閉幕から4カ月

- 五輪ゴールラインで1秒間に4万枚の画像撮影 公式記録を担う時計のオメガ、タイム計測も

- トヨタと日産が1月の中国新車販売プラス 日産はファーウェイ技術採用のガソリン車が好調

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授

ラック サイバー救急センター長 関宏介氏

ラック サイバー救急センター長 関宏介氏