事前・事後の対応を年間数百件に上る緊急出動事例からアドバイス――ラック サイバー救急センター長 関宏介氏:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

脆弱性のある機器や、不用意に公開されたサービスの有無を定期的に確認を

こうした攻撃にどのように備えるべきか、対策のヒントを紹介した。

対策は大きく、初期侵入を防ぐ「侵入口の対策」と、それでも侵害されてしまった場合に被害を低減する「侵入された後の対策」、そして「インシデントが起こってしまったときの調査・対応」に分けることができる。

侵入口の対策としては、繰り返し狙われているVPN機器を中心に、脆弱性のある機器や不用意に公開されたサービスがないかを確認し、適切に管理することが重要だ。

この原則に異を唱える人はいないだろうが、実際にはいくつか盲点がある。1つは、情報システム部門が把握していない「シャドーIT」だ。現に、事業部門が設置した機器のメンテナンス用に業者が用意したVPN機器に脆弱性が残っており、悪用されるケースも報告されている。

関氏は「脆弱性のある機器が残っていないかを一度調べて終わりにするのではなく、継続的に、できれば定期的に確認すべきでしょう。もし脆弱性があれば、特に、VPN機器は最優先でアップデートすべきです」と述べた。また、もし可用性を重視して冗長構成を取っている場合には、予備機側のアップデートもポイントだとした。

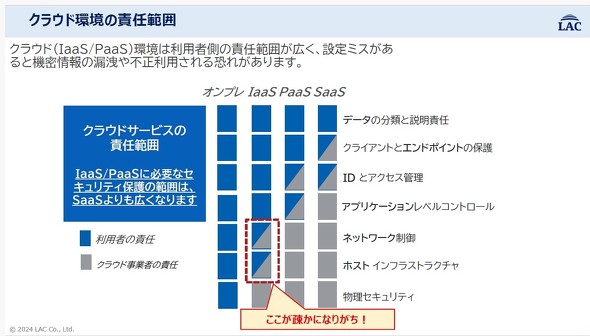

関氏が前段で説明したとおり、クラウドサービスのアクセス制御に不備があり、侵入を許し、情報漏洩につながる設定になっているケースもしばしばある。この問題については、どこまでをクラウド事業者に任せ、どこから自分たちが管理するのかという責任範囲を理解した上で、アクセス制御やアカウント管理をしっかり実施すべきだとした。

「中には、侵害に遭った後、セキュリティを向上させるためにクラウド移行という再発防止策を挙げる企業もあります。しかし、クラウドに移行したからといって必ずしもセキュリティが向上するわけではありません。自分たちで管理しなければならない部分があることを認識してください」(関氏)

次に、こうして入り口を固めていても侵入されてしまった場合に備えた対策だが、基本的には「多層防御」という考え方がベースとなる。「強力な壁、一枚で守るのではなく、ネットワークの防御壁、エンドポイントの防御壁、アプリケーションの防御壁というように、何枚もの防御壁によって守る考え方が重要です」(関氏)

そして、昨今のランサムウェアの手口には標的型攻撃と似通う部分が多いことから、IPAが公開しているガイドラインなどを参考に対応策を実施すべきとアドバイスした。また攻撃者が特に狙ってくる権限昇格を防ぐために、Windows環境であればActive Directoryの管理者権限をしっかり守るとともに、キッティングなどに使われる共通アカウントが残っていないかを確認することもポイントだ。

ランサムウェアへの備えとしてはバックアップも重要だ。ただ、一口にバックアップといっても、ファイル共有でバックアップをしていたり、ローカル環境にバックアップデータを置くものから、専用ハードウェアを用いるものまでさまざまな方法がある。「ファイル共有やローカルへのバックアップはサイバー攻撃の前には無力です。権限を見直したり、クラウドや専用ハードウェアの利用を検討したりしてください」(関氏)

あわてて復旧させる前に留意したい「記録」と「現場保全」

最後に関氏は、インシデントが起こってしまった場合に留意すべきポイントや、その前段階として準備すべきに事柄もアドバイスした。

インシデントに直面すると、関係者が集まって、とにかく早く復旧しようと大騒ぎになるイメージがあるが、こういうときこそ「記録」や「現場保全」が大切になるという。

「やれることからどんどん手を付けてしまうと、その変更が攻撃者によるものなのか、インシデント対応によるものなのかが分からなくなります。誰が、いつ、何をしたのかという記録を取ると同時に、調査をしたり何かに触ったりする前には必ず環境保全をするよう心がけてください」(関氏)

そして、深刻なインシデントの場合は、被害拡大を防ぐためにシステムやサービスそのものを停止すべきか否かの判断を迫られることもある。「躊躇している間にどんどん被害が広まり、封じ込めに失敗してしまう場合もあります。被害拡大防止のために、あらかじめサービスやシステム停止の条件を決めておくのがいいでしょう」(関氏)

とにかく復旧を優先するあまりに安易にシステムを立ち上げ直すと、再度侵害を受けるケースもある。そうした事態を招かぬよう、きちんと原因を特定し、それに基づいた適切な再発防止策を打つことが重要だとした。もし自社にそうした調査が行えるリソースがない場合は、あらかじめ依頼先を探しておくこともポイントだという。

そして、環境保全を行う際には、「適切な種類のログが、適切な期間保持されているかを、インシデントの前にあらかじめ確認しておくこと」がポイントだとした。デフォルト設定では短期間しかログが保存されない環境もある。インシデントが起こる前に、こうした情報がきちんとあること、そして時刻設定にずれがなく同期されていることを確認するよう推奨した。

こうして対策を挙げていくと、あれもこれもとやるべきことがあり、何から手をつけるべきか分からない、と感じるかもしれない。関氏は「まずは優先順位の高いもの、リスクが最も高いものに手を付ける必要があるでしょう」と述べ、具体的にはやはり、VPN機器と意図せず公開しているサービスの確認から始めるべきだと呼びかけた。

そして、システムの構築・運用を支援する業者との間で、脆弱性が報告されたときには誰がアップデートを行うのか、インシデントが発生した際にはどう対応するのかを、契約も含めて確認することも重要だという。

さらに「こうした対策は、一度やっておしまいではありません。リスクマネジメントのシステムを導入し、継続的にセキュリティレベルを維持する仕組みを整えることが重要です」と述べ、そのために適切にリソースを振り分けてほしいと述べ、講演を終えた。

関連記事

- 予防は治療に勝る「プロセスのゼロトラスト化」を軸に多面的な取り組みを展開――全日本空輸 和田昭弘氏

- デジタルアイデンティティこそがデジタル覇権の行方を左右する――東京デジタルアイディアーズ崎村夏彦氏

- 経営層と現場の間に横たわるギャップ解消のために心がけたい3つのポイント ――Armoris 取締役専務 CTO 鎌田敬介氏

- 生成AIは人間の仕事を奪わない。3つの懸念点を踏まえつつ、生成AIの積極的な活用を――日本マイクロソフト 西脇資哲氏

- サイバーセキュリティだけ「特別扱い」には無理がある――経営を脅かすリスクの1つと位置付け、メリハリのある対策を

- 情報漏洩にとどまらず、ビジネスリスクの観点でのサイバー攻撃対策を実践―― サプライチェーン全体を視野に取り組む凸版印刷

- 世界は変わった? 変わらない? 変化の中で引き続き求められるバランスの取れたセキュリティ対策

- サイバーセキュリティ連盟の調査で判明――日本企業のサイバー防御力、ギャップを埋める鍵はセキュリティ意識の変革から

- DX推進とサイバーセキュリティ対策、双方に不可欠なのは「経営層のリーダーシップ」――東海大学 三角育生教授

- 医療データを扱うMDV、経営層への説明と現場への関わりのコツ――メディカル・データ・ビジョン 渡邉幸広氏

- 「サプライチェーン」を人質に取るようになったランサム攻撃 ――ラックの西本氏が語る、万一への備え

- スタートアップと金融機関、2つの側面を持つbitbankのセキュリティ対策とは? ――ビットバンク 橋本健治氏

- 経営と現場の板挟みになりがちなガバナンス、優先してやるべきことを明確に――リクルート 鴨志田昭輝氏

- 調査結果が明らかにした日本企業のCISO不在。リスクを見せる化し、経営視点を取り入れながらコミュニケーションすることで改善を――NRIセキュアテクノロジーズ 足立道拡

- セキュリティ担当者が夜しっかり眠れる運用体制とは?――守りのDXで攻めのDXを支えるアステラス製薬の取り組み

- 独自の観測結果から見えてきたランサムの今と、対策のポイント――SBテクノロジー 辻伸弘氏

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- これも詐欺? セキュリティ導入時に起きる悲劇をなくせ──「登録セキスペ」で地方・中小企業を救うIPA

- 「ごく普通の会社」がランサムウェア被害で直面した損失と再生の記録――菱機工業 小川弘幹氏

- 「社長、これだけは覚えておいて」――NTTグループ250人のトップが学んだ、有事の際の4つの定石

- 見つけにくい「心不全のリスク」が分かる血液検査 保険適用、自覚症状なくても受けて

- 「頑張りすぎるリーダー」ほどチームを停滞させる? 「自己犠牲」が主体性を奪うメカニズムとは

- 群馬の山で「国産レアアース」新鉱物4種発見 山口大が発表、国際鉱物学連合で承認

- 「さっぽろ雪まつり」が開幕 サラブレッドなどの雪像や氷像、初日から観光客でにぎわい

- 「法律以前に、やるべきことがある」──ANA和田氏×SBT辻氏が語る、能動的サイバー防御の本質

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 採用の勝敗を分けるのは“違いの言語化”――秋山真氏が語る「選ばれる企業」の条件

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授