「ごく普通の会社」がランサムウェア被害で直面した損失と再生の記録――菱機工業 小川弘幹氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

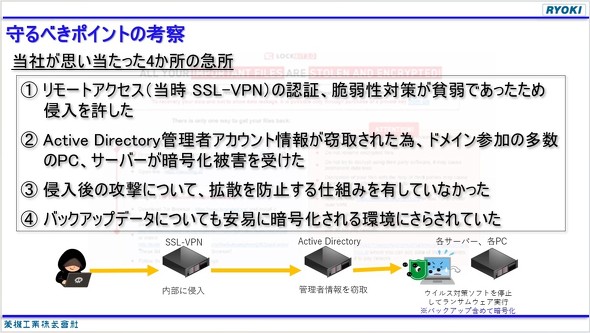

初期対応後、今回のインシデントの経験からシステムには4カ所の急所があったと判断し、そこを重点的に対処していった。

IT専門でもなければ大手企業でもない、ごくごく普通の企業がランサムウェアに感染してしまったら、一体何が起こるのだろうか。

石川県金沢市と東京に本社を置く菱機工業は2022年11月にランサムウェア「LockBit 2.0」に感染した。さまざまな知恵と工夫を凝らし、周囲の協力を得て通常運用に戻るまで数カ月の期間を要したという。

同社経営企画部システム企画課リーダーの小川弘幹氏は「ぜひこうした苦い体験を共有することで再発防止に生かしてほしい」という思いから、手探りで対策に当たった生々しい経験を「被害企業が明かす、ランサムウェア攻撃の経済損失と復旧対応の実態」と題して語った。

リプレースを先延ばしにしたSSL-VPN装置から侵入、深夜に感染被害が発覚

菱機工業は昭和29年に創業し、病院や宿泊施設、商業施設などの空調設備・給排水設備の工事やメンテナンスを手がけている。従業員数は400人弱で、石川県を中心に東日本エリアに約15の拠点を展開している。ごくごく普通の、日本のどこにでもあるような企業と言えるだろう。

同社では少しずつデジタルトランスフォーメーション(DX)を進めてきていた。もっとも、まだパブリッククラウドが「当たり前」とは言いがたいタイミングに基幹システムの刷新が重なったことから、オンプレミス環境にコンバージドインフラを導入し、運用してきたという。

そんな同社がランサムウェアに感染したのは2022年11月17日、0時58分という真夜中のことだった。

最近のランサムウェア攻撃でも、外部に面したVPN機器やリモートデスクトップ接続(RDP)から侵害されて社内に入り込まれ、Active Directoryを乗っ取られて、端末やサーバに導入していたさまざまなセキュリティ対策が無効化された上でランサムウェアに感染、システムが正常に動作しなくなるという経緯をたどるケースが典型的だ。

菱機工業のインシデントも、まさにその通りのシナリオをたどった。

小川氏によると、当時利用していたSSL-VPN装置経由で侵入され、Active Directoryの特権アカウントの情報を詐取されてアンチマルウェアソフトを無効化され、たった6時間程度でドメインに参加していた各サーバやクライアントにランサムウェアが流し込まれ、多数が暗号化された。

そして、他の企業や病院での感染被害と同じようにPCの画面にランサムノートが表示され、脅迫文が社内のプリンターから紙がなくなるまで吐きされ続けたという。

この結果、ファイルサーバや支店サーバをはじめ、Active Directoryに参加していたサーバのほとんどが被害を受けた。バックアップも取得してはいたが、「一部支店と営業所設置ファイルサーバにおいて、保存先がUSB接続のハードディスクになっていたため、ほとんどのバックアップファイルも同様にやられてしまいました」(小川氏)。

幸い、アプリケーションサーバのバックアップには被害が及ばずリストアできたが、一方でデータの2割強は今も復旧できていないという。

また、物理PC12台のほか、仮想デスクトップも被害を受けた。常時電源をオンにしていたこともあり、200台強のうち約3分の1に当たる70台が感染被害を受けてしまったという。

菱機工業が感染したランサムウェアは、当時、国内の複数の組織や医療機関にも被害を及ぼしていたLockBit 2.0だった。

「運用側として最も悔やまれることは、SSL-VPN装置のリプレースのタイミングを誤ったことです。この年の7月に機器の更新時期が到来しており、ベンダーに更新を依頼したところ、納期が6カ月以上かかるという回答を受けて手配を待つ判断を下しました。あのとき別のメーカーに変えてもいいから新しい機器を導入するという判断をすればよかったと考えています」と、小川氏は率直に振り返った。

加えて、仮に機器を最新のものに入れ換えなかったとしても、物理機器の代わりに仮想アプライアンスで対応したり、二要素認証を追加してなりすましログインを防ぐ仕掛けを導入したり、あるいはMACアドレスによるアクセス制御を追加するといった手を打っていれば、被害を防げた可能性は高かったとした。

実は同社は、数社に見積もりを取りながらサイバー保険の加入も検討していたという。しかし「一通り施策ができあがったら加入しよう」と考えているうちに被害を受けてしまった。この経験を踏まえると、「施策が完璧にできていなくても、保険加入は急いだ方がいいかもしれない」という。

社内の大部屋に緊急サイトを設け、制限された形でなんとか業務を継続

菱機工業では11月17日の被害を受け、早速復旧に取りかかった。

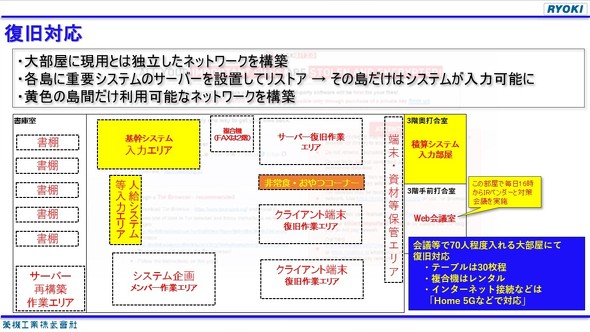

しばしばインシデント対応訓練では、大部屋に机とホワイトボードを並べ、関係者が顔を突き合わせて対応に当たる、という場面が見られる。菱機工業も、70人程度が詰めることができる社内で一番大きな部屋に机を並べ、対応に取り組んだ。

部屋の中には、サーバ復旧エリアやクライアント復旧エリアのほか、基幹システムの入力エリアと積算システムの入力エリア、人給システム等入力エリアという3つの島を設けてバックアップから重要なシステムをリストアし、これらをつなぐ閉じたネットワークを構築して、この部屋の中だけで業務を行う形とした。データ入力を支援する派遣社員も依頼したという。

菱機工業の社内システム担当チームは5人だったが、これだけの被害からの復旧作業にはとても手が足りない。そこで設計部門をはじめ、いろいろな部署のコンピュータに詳しい人に片っ端から声をかけ、手伝いを依頼した。

サーバ復旧に加え、クライアントの再構築・クリーンインストールといった作業を手分けして行う一方で、取引先や石川県警、個人情報保護委員会やIPAといった関係機関への連絡を進めていった。

外部のセキュリティベンダーにも協力を仰いだが、残念ながら、経験がなかったり、人手が足りないといった理由から断れたところもあったという。幸い、ある企業からベテランのシステムエンジニア2人の協力を得ることができ、主にネットワーク周辺の整備やActive Directoryのサーバ再構築といった専門性が求められる領域をサポートしてもらった。

初期対応を済ませ、対策サイトで基幹システムを復旧させてデータを入力できる体制を整えた後は、再発防止策を進めていった。小川氏らは、今回のインシデントの経験からシステムには4カ所の急所があったと判断し、そこを重点的に対処していったという。

1つ目はSSL-VPNによるリモートアクセス環境だ。「脆弱性対策が貧弱だったために侵入を許した」という反省から、SSL-VPNからZTNAへ移行し、同時に、デバイスの状況を確認し、承認したもの以外からのアクセスを遮断するデバイスポスチャ機能も追加した。

2つ目は、Active Directoryの管理者アカウントが詐取されてしまったことだ。これにより、ドメインに参加していた多くのサーバやPCが被害に遭ってしまった。そこで、不審なログオンが繰り返し発生している、通常ならばアクセスしないはずの時間にアカウントが作業しているといった状況があれば、遠隔から当該アカウントを無効化させる、Active Directoryの監視サービスに加入した。

3つ目は、侵入された後に拡散を防止する仕組みが存在しなかったことだ。対策としてEDRを導入し、さらにマネージドサービスに加入した。「当社以外にも数例の被害事例を聞いていますが、いずれも休み明けに被害が発覚したと聞いています」(小川氏)ということから、夜間や休日でも不審端末をネットワークから遮断できる体制を整備した。さらに、メール検疫サービスやセキュアWebゲートウェイも導入して強化している。

4つ目のポイントはバックアップデータだ。特に、支店に設置したサーバでは、バックアップをUSB接続でハードディスクに保存していたため、ひとたびサーバ本体に侵入されればバックアップも同様に暗号化される状態となっていた。そこでのバックアップについては、イミュータブルバックアップシステムを導入した。念には念を入れて、バックアップデータのファイルの改変履歴などを分析し、ランサムウェアなどに侵害されている可能性がないかどうかを検知するオプションも導入した。

こうして、「もし導入していれば、被害を矮小化できたはず」といった部分に、着実に手を打っていった。

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 「ごく普通の会社」がランサムウェア被害で直面した損失と再生の記録――菱機工業 小川弘幹氏

- 「社長、これだけは覚えておいて」――NTTグループ250人のトップが学んだ、有事の際の4つの定石

- 群馬の山で「国産レアアース」新鉱物4種発見 山口大が発表、国際鉱物学連合で承認

- 見つけにくい「心不全のリスク」が分かる血液検査 保険適用、自覚症状なくても受けて

- 「さっぽろ雪まつり」が開幕 サラブレッドなどの雪像や氷像、初日から観光客でにぎわい

- これも詐欺? セキュリティ導入時に起きる悲劇をなくせ──「登録セキスペ」で地方・中小企業を救うIPA

- 「法律以前に、やるべきことがある」──ANA和田氏×SBT辻氏が語る、能動的サイバー防御の本質

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 決算資料から読み解くサイバー攻撃被害の実態は? 1社当たり2億円超、数十億円規模に至る大きな影響も

- ワカメ養殖でCO2削減 漁協がJブルークレジットで資金調達、規模拡大投資へ 淡路島

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授

菱機工業 経営企画部システム企画課リーダー 小川弘幹氏

菱機工業 経営企画部システム企画課リーダー 小川弘幹氏