熱い注目を集めるNIST CSF 2.0、改定のポイントと活用の鍵は――NRIセキュアテクノロジーズ 足立道拡氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

昨今のサイバーセキュリティを巡る出来事やトレンドと紐付けながら、NIST CSF 2.0のポイントと活用に向けた課題、解決策について語った。

2024年2月に米NISTが公開した「サイバーセキュリティフレームワーク 2.0」(NIST CSF 2.0)は、約10年ぶりのメジャーバージョンアップということもあり大きな注目を集めている。公開直後にNRIセキュアテクノロジーズが公開したNIST CSF 2.0に関する解説記事は、同社のブログでも過去最高レベルのアクセスを集めるほどだったという。

同社でセキュリティソリューション事業本部 本部長を務める足立道拡氏が、「NIST CSF 2.0 公開から1年の現在地――使いやすいフレームワークが企業にもたらす好影響と難しさ」と題し、昨今のサイバーセキュリティを巡る出来事やトレンドと紐付けながら、NIST CSF 2.0のポイントと活用に向けた課題、解決策について語った。

全ての企業がターゲットになり得る時代を背景に改訂されたNIST CSF

そもそもNIST CSFとは、米NISTがあらゆる規模・分野の組織においてサイバーセキュリティリスクを管理・軽減することを支援するためにまとめたフレームワークだ。2014年に初版の1.0が公開され、その4年後にバージョン1.1が策定され、さらに2024年2月にメジャーバージョンアップとなる2.0が公開された。

足立氏はNIST CSFのポイントは「組織のサイバーセキュリティの成熟度や洗練度などに関係なく、全ての組織にとって有用なフレームワークであること」だとした。

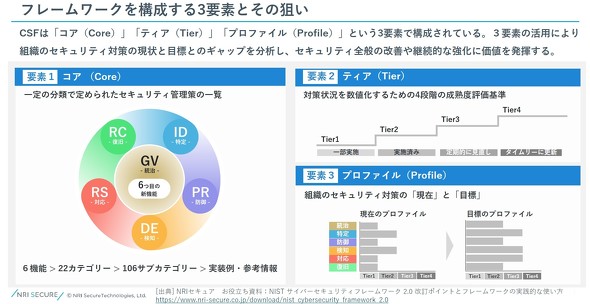

このフレームワークは、「コア」、対策状況を四段階で評価する「ティア」、セキュリティ対策の現状と目標の差分を示す「プロファイル」という3つの構成要素からなっており、このうちコアでは6機能、22カテゴリ、106のサブカテゴリからなるセキュリティ管理策が一覧化されている。「これらを活用することで、セキュリティ対策の現状と目標のギャップを分析し、セキュリティ全般の改善や継続的強化に活用できます」(足立氏)

そして、主に事前の防御に重きを置いてきた従来のセキュリティフレームワークとは異なり、事前対策から事後対策までをカバーしていることも特徴だ。「1.0や1.1の段階で、検知、対応、復旧といった事後対応について強化されたところが大きなポイントです。さらにメジャーアップデートの2.0では、1.1の特長を継承しながら、事前対策に『統治』という新たなコアを追加したことがポイントとなっています」と足立氏は説明した。

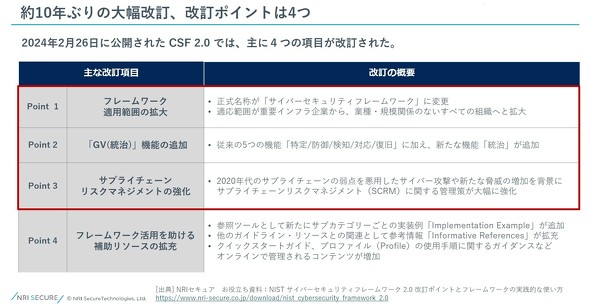

足立氏によると、NIST CSF 2.0には、「適用範囲の拡大」「Govern(GV、統治)という機能の追加」「サプライチェーンリスクマネジメントの強化」「フレームワーク活用を助ける補助リソース、参考情報の拡充」という4つのポイントがあるという。

まず、フレームワークの適用範囲について、1.0や1.1では主に重要インフラをターゲットにしていました。「しかし、サプライチェーン攻撃などが盛んになり、重要インフラだけではなく、大手、中小企業、委託先、取引先といったサプライチェーン全体を管理していく必要性に迫られている中で、全ての企業・組織を対象としたフレームワークになりました」(足立氏)

また、コアをなす従来の5つの機能に、新たにGV機能が追加された。それも、単純に一要素として加わるのではなく、各機能からなる車輪の中央に位置付けられている。「すなわち、経営層やエグゼクティブによるセキュリティに関する意思決定の質が周辺のコアによい影響を及ぼすことができ、逆に言えば中央の意思決定がうまくいかなければ周辺のコアは機能しないことを表しています」(足立氏)。仮に現場から、何かツールを導入して対策を強化したいという声が上がったとしても、短期的な視点にとらわれて適切な権限や予算を付与しなければセキュリティはうまく機能しない、ということだ。

そして、1.1の段階で考慮されていたサプライチェーンリスクマネジメントについても強化され、GVの新カテゴリとして定義された。それも、「サプライヤーの把握」「選定時のデューデリジェンス」など10個ものサブカテゴリから構成されて管理要件が大幅に増加しており、「この点が非常に強調されている点が印象的です」(足立氏)

こうした改定ポイントを踏まえ、「フレームワーク適用範囲の拡大からは、全ての組織が攻撃者の標的となる時代に直面していることが分かります。そして、統治機能の追加からは、経営層やエグゼクティブがセキュリティを経営リスクとして管理し、リーダーシップを発揮して対策をすべきであるということがポイントです」と足立氏は述べた。さらにサプライチェーンリスクマネジメントの重要性が以前にも増して高まっており、自社・グループだけでなく、委託先やサードパーティのセキュリティリスクについても管理することの重要性が高まっているとした。

求められるサイバーセキュリティからサイバーレジリエンスへの転換

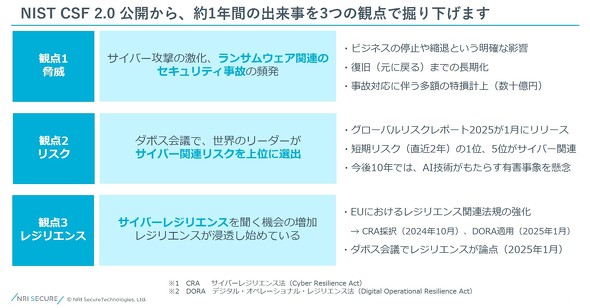

次に足立氏は、NIST CSF 2.0の公開から一年間に起きた出来事を、3つの観点で振り返った。

1つ目は「脅威」の観点だ。「直近の一年間でサイバー攻撃が激化し、ランサムウェア関連のセキュリティ事故が頻発しています」(足立氏)

IPAが公開した「情報セキュリティ10大脅威」でも、ランサムウェアは引き続き一位に挙げられており、そのきっかけとなる「システムの脆弱性を突いた攻撃」「リモートワーク等の環境や仕組みを狙った攻撃」もランクインしている。また、警察庁がまとめているランサムウェア被害に遭った企業・団体等へのアンケートを見ても、VPN機器やリモートデスクトップが侵入経路となって被害に遭っていることが示されており、アタックサーフェイス(攻撃可能領域)の把握や脆弱性の解消の重要さが示唆されている。

特にランサムウェア攻撃では、「ビジネスの停止、縮退や売り上げの低下といった明確な影響が生じたり、被害発生から復旧に至るまでの期間が長期化したり、さらにいくつかの企業では事故対応に伴う多額の特損を計上するケースがあり、ランサムウェアが実害につながっている傾向が見て取れます」と足立氏は警鐘を鳴らした。

2つ目は「リスク」の観点だ。毎年1月に行われるダボス会議では、世界のリーダーがサイバー関連のリスクを上位に挙げた。また世界経済フォーラムが1月に発表する「グローバルリスクレポート」でも、直近二年の短期リスクでは「誤報と偽情報」「サイバー諜報活動とサイバー戦争」が一位、五位となっており、また今後十年間の長期的なリスクとして「AI技術がもたらす有害事象」がランクインしている。

足立氏はこの結果を踏まえ、「経営者の中で、生成AI技術がもたらすメリットだけでなく、デメリットもリスクとして認識することが大切です」と指摘した。

3つ目は「レジリエンス」の観点だ。

最近、「サイバーレジリエンス」という言葉を聞く機会が増えてきた。EUにおいて「サイバーレジリエンス法」(CRA)や「Digital Operational Resilience Act」をはじめレジリエンス関連法規が強化され、ダボス会議でもまたレジリエンスが論点となるなど、サイバーレジリエンスが日本社会はもちろん、グローバルでも浸透し始めている。

このサイバーレジリエンスとは「有事の際に、事業の継続性を保ち、サイバー攻撃による被害を最小限に抑えるための組織の対応力と回復力を指します」(足立氏)

具体的には、NIST CSFの具体的なガイドラインでもある「NIST SP800-160」でも示されている通り、予測力、抵抗力、回復力、適応力という4つのケイパビリティを備えることがゴールとされ、「サイバー攻撃を受ける前提に立ち、影響を最小限に抑えることを考えるべき時代に来ています」(足立氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 専門学校教員からNECのCISOに! 「人生は筋トレ」、訓練は超難題 - NEC 淵上氏

- WBC連覇へ「パワプロ」が侍ジャパン支援 ピッチコム対策でコナミが後押し

- ネトフリ視聴の福利厚生サービス「ベネフィット・ステーション」契約大幅増 WBC効果か

- 情シスから営業へ、異色のキャリアが生んだ「売り込まない」アドバイザー営業 - HENNGE 谷元氏

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 「Dr.コトー」存続の切り札はドローン 病院から離島へ十数分のフライトで医薬品を輸送

- 「再雇用でいいですか?」元ビルボードジャパンCEOが語る、定年後に稼げる人の準備術

- 中央線グリーン車、収入目標突破へ JR東日本が3月運賃改定 喜勢社長「サービス向上」

- 未来の災害を可視化 都市の立体データサービス「プラトー」、自治体で防災活用広がる

- これからはAIとビジネスアナリシスの時代

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授

NRIセキュアテクノロジーズ セキュリティソリューション事業本部 本部長 足立道拡氏

NRIセキュアテクノロジーズ セキュリティソリューション事業本部 本部長 足立道拡氏