緊急出動の現場から見える、ランサムウェア対応の勘所:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

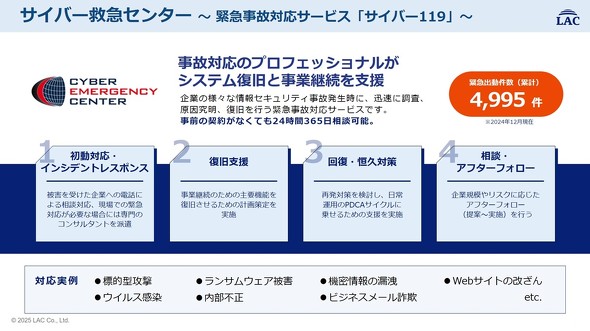

セキュリティインシデントに遭った企業のSOSに応じて、緊急対応に必要な侵害原因調査・事業再開支援を行うラックの「サイバー救急センター」。緊急出動を通してインシデント対応を目の当たりにしてきた同センターが対策ポイントを紹介。

国内では連日のように、ランサムウェアをはじめとするサイバー攻撃や情報漏洩といった被害が相次いでいる。ラックはそんなセキュリティインシデントに遭った企業のSOSに応じて、緊急対応に必要な侵害原因調査・事業再開支援を行う「サイバー救急センター」(サイバー119)を設置し、多くの企業を支援してきた。

緊急出動を通して国内企業のインシデント対応を目の当たりにしてきた同センターフォレンジックサービスグループ グループマネジャーの佐藤敦氏は、「企業の未来を守るサイバーセキュリティ 〜ランサム攻撃を受けても事業を止めない実践的対策〜」と題して講演を行い、ランサムウェア被害の実例と対策のポイントを紹介した。

多様化、巧妙化するランサムウェア、標的は大企業以外にも拡大

すでに知っている人も多いかもしれないが、「ランサムウェア」とは、「Ransom」(身代金)とソフトウェアの「ware」を掛け合わせた造語で、さまざまなシステムやデータを利用できない状態に陥れ、身代金を要求する悪意あるソフトウェアのことだ。

国内でも被害をもたらした「BlackSuit」が典型例だが、もし感染してしまうと、システム内のファイルが独自形式で暗号化され、拡張子も変更されてしまい、攻撃者が持つ鍵がなければ復号できなくなる。こうしてデータを利用できない状態にした上で、画面上に「重要なファイルを暗号化し、機密データも盗み出しており、この先そのデータを公開する予定である」といった旨のメッセージを表示し、取引に応じればデータを元に戻せると持ちかけてくる――という手口だ。

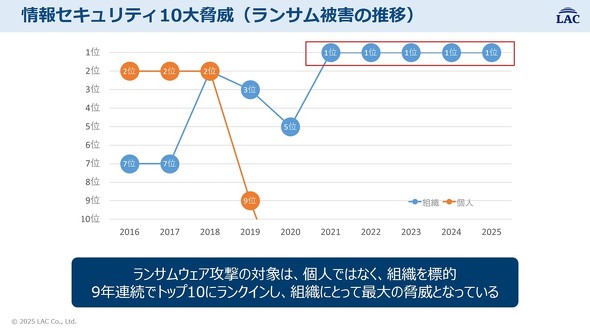

佐藤氏は、情報処理推進機構がまとめる「情報セキュリティ10大脅威」のランキング推移において、かつて上位にあった標的型攻撃やビジネスメール詐欺(BEC)に代わり、ここ数年はずっとランサムウェアが1位に挙げられていることを紹介した。

ランサムウェアが猛威を振るうようになって10年あまりが経つが、その手法や感染経路は多様化し、巧妙化が続いている。当初は個人をターゲットにしていたが、近年はもっぱら企業・組織が標的にされるようになった。

「2016年頃はWannaCryと呼ばれるランサムウェアに代表されるとおり、広く無差別にばらまいて、その中の一部から身代金を取れればいいという『ばらまき型』と呼ばれる攻撃が主流でした。その後、ターゲットとした組織のネットワーク内部に侵入してランサムウェアを実行する『標的型』と呼ばれる手法に変わり、さらにその後、重要なデータを盗んだ上で暗号化する『二重脅迫』と呼ばれる手法に変わっています」(佐藤氏)

攻撃手法の変化に伴って、被害例も増加している。

ラックが企業の公表情報や「ランサムリークサイト」上の情報を元に被害状況を独自にまとめたところ、2024年の1月から7月までの7カ月間だけで53組織がランサムウェアの被害に遭っていることが分かった。被害企業の業種は幅広く、規模もまちまちだ。「身代金を要求しやすいと考えられる大企業ばかりが狙われるわけではありません。そのため、小規模の組織であっても、適切なセキュリティ対策を行う必要があります」(佐藤氏)

過去には米国で、石油パイプライン企業がランサムウェアに感染して操業停止に陥り、複数の州でガソリン不足が生じるといった深刻な事態が発生した。日本では医療機関が被害に遭って電子カルテシステムが利用できなくなり、復旧まで数カ月を要したケースが報じられているほか、港湾施設でもシステムが停止し、約3日間にわたってコンテナの搬出入ができなくなり、物流に影響を与えた。同氏はこうした事例も紹介し、ランサムウェア感染は一企業だけの問題にとどまらず、われわれの生活に影響が及ぶ甚大な被害も多く発生している。

組織化・分業化にともなって国内外で拡大する被害

佐藤氏は続けて、サイバー119で対応した、ランサムウェア以外の脅威も含めたインシデントの傾向を紹介した。

サイバー救急センターではこれまで、のべ4000件以上の緊急出動を行ってきた。理由を分類してみると、2021年からランサムウェアによる出動が増加していることが分かる。「Emotetというマルウェアが非常に多かった2022年は割合が減少していますが、件数ベースでは2021年以降、ランサムウェアの脅威がずっと継続しています」(佐藤氏)

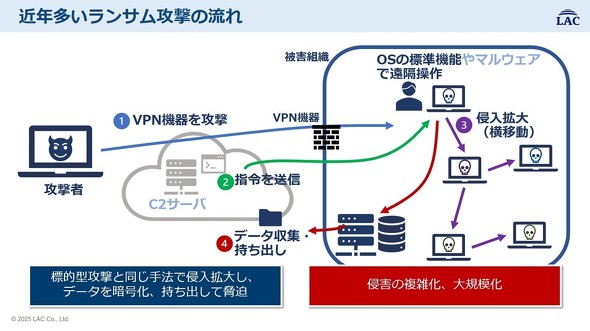

その多くは、同氏が先に説明したばらまき型ではなく、「標的型」あるいは「侵入型ランサムウェア」「ネットワーク貫通型攻撃」などと呼ばれる手法によるものだ。

この手口ではまず、組織・企業ネットワークへのリモートアクセスに用いられるVPN機器やリモートデスクトップが「侵入口」となる。これらの脆弱性を突いたり、漏洩したID・パスワードなどの認証情報を用いたりしてターゲットのネットワーク内部に侵入し、マルウェア、あるいはWindows OSに搭載されている標準機能を用いて遠隔操作を行っていく。そして「Mimikatz」といったツールを用いてさらに認証情報を盗んで重要なデータを窃取するために侵入範囲を拡大していき、最終的には機密データを持ち出した上で暗号化し、脅迫を行う。

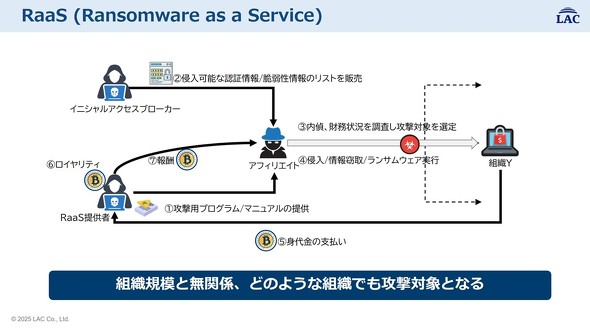

佐藤氏は、「こうした攻撃が増えている背景として、攻撃するためのプログラムやマニュアルなどを提供するRaaS(Ransomware as a Service)と呼ばれるサービスの存在があります。サービス提供者と攻撃の実行者が分業化されています」と説明した。

サイバー攻撃の背後には、RaaS提供者のほか、認証情報や脆弱性といった、さまざまな組織に侵入するための情報を販売している「イニシャルアクセスブローカー」と、実際に攻撃を仕掛ける「アフィリエイト」という3つの主体が存在することが多い。

アフィリエイトはRaaS提供者からランサムウェア本体のプログラムやマニュアルの提供を受ける。またイニシャルアクセスブローカーからは認証情報や脆弱性情報を購入し、財務情報も含めターゲットとなる企業・組織を確認した上で実際に侵入し、機密情報を盗み取ってデータを暗号化する。身代金の受け渡しはRaaS提供者が行い、ロイヤリティを差し引いた上でアフィリエイトに渡すこともあれば、アフィリエイト自身が身代金を受け取り、RaaS提供者にサブスクリプション的に利用料を支払うこともあるという。

こうした組織的な動きによって「規模に関係なく、どのような組織・企業でも攻撃対象になる可能性があります」と佐藤氏は警告した。

事実、2020年から2022年まで、ロシアおよびウクライナを拠点に活動していたランサムウェア攻撃グループ「Conti」から、ロシアのウクライナ侵攻をきっかけに流出したチャットログやマニュアルといった内部データによると、同グループにはメンバーの採用・育成に当たる人事担当者や、開発メンバーを管理するマネージャーがいる。またチャットの通信量から平日に活発に活動していることが見えるなど、「まるで一つの企業のように活動していることが分かります」(佐藤氏)。優れた技術者が一匹狼的に活動するのではなく、組織化され、1つの職業としてサイバー犯罪活動を行っているのが実態だ。

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 国内最大級のカメラ見本市「CP+2026」開幕 若い世代に人気「コンデジ」が存在感

- ビジネスアナリシスを現場に根付かせる――IIBA日本支部「BABOK勉強会」8年の実像と変化

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 心の健康診断「ストレスチェック」を令和10年から全企業に義務付け 問われる実効性

- 日本とアジアの植物文化を編み直す拠点「大多喜有用植物苑」が千葉にオープン

- 絵画の傾きを皆で調整するな! 鳥瞰力で推進するリーダー - 村田製作所 楠本氏

- 第47回:孫正義氏から怒られて気がついた、経営幹部が果たすべき本当の役割とは

- AIエージェントが商品選びをサポート ヤフーショッピングでサービス開始

- 災害支援でコンビニの役割拡大 衛星通信やドローン導入、太陽光や蓄電池も常備

- アサヒ飲料初の女性社長、近藤氏が会見 システム障害の影響からの回復に意欲

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授

ラック サイバー救急センターフォレンジックサービスグループ グループマネジャー 佐藤敦氏

ラック サイバー救急センターフォレンジックサービスグループ グループマネジャー 佐藤敦氏