脅威環境の変化を把握し、網羅的・体系的なアセスメントを通じて自社の弱点を発見・改善していくサイバーセキュリティリスク管理が重要――東京海上日動火災保険 黒山康治氏:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

成熟度アセスメントによる組織の対応能力の強化

成熟度アセスメントでは、自社の管理態勢やプロセスを評価する。具体的には、自社の管理態勢・プロセスのあるべき姿(目標)と評価の項目・基準を設定。評価項目に対し、自社のサイバーセキュリティ対策の取組みレベルを確認し、目標レベルとのギャップを分析することで必要な改善策を策定する。

業種や企業規模などの観点で、自社にあったフレームワークを選択することで、納得感のある評価をし、経営への説明もしやすくなる。例えば、NIST サイバーセキュリティフレームワーク(CSF)やFFIEC CAT(米国連邦金融機関検査協議会 Cybersecurity Assessment Tool)など。『経団連サイバーセキュリティ経営宣言に関する取組み』には、サイバーセキュリティ経営のより一層の強化として成熟度の可視化の説明がある。

「成熟度アセスメントを実施するうえで重要なのは、フレームワークの評価項目を自社の環境や組織体制を踏まえて、自社の態勢評価項目として定義しなおすことです。またセルフアセスメントではなく、第三者評価という方法もありますが、現場の業務運営の実態から見える課題、自社の組織体制や組織風土に起因する課題などがあるので、自ら主体的に取り組まないと真の評価には至りません」(黒山氏)。

サイバーセキュリティで最も重要なことは、認証/認可/監査、多層防御、パッチマネジメントなどの「基本」をしっかり行うことだが、漏れなく、適切に行うことは難しいのが実情。アセスメントを通じて成熟度を高めていくうえで、重要な基本事項を何点か説明する。

(1)サイバーハイジーン

インシデントの原因には、管理対象から漏れていた、セキュリティパッチを適用していなかったなど、基本的な行動ができていないケースが多い。各プロセスを整備するとともに、組織に浸透させる必要がある。プロセスの文書化により属人化、判断基準・品質のばらつきを防ぐ、自ら実施状況を測定する統制を組み込む、教育を行うなど、プロセスの実効性の確保がポイントになる。プロセスの自動化なども重要。People、Process、Technologyの観点で考える。

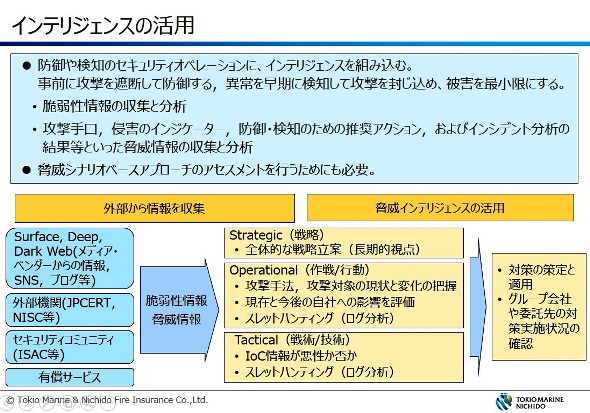

(2)インテリジェンスの活用

インテリジェンスを防御や検知のセキュリティオペレーションに組み込むことで、事前に攻撃を遮断して防御する、異常を早期に検知して攻撃を封じ込め、被害を最小限にする。

(3)インシデント対応態勢の整備

インシデントの発生を100%防ぐことはできないので、業務中断が起こり得ることを前提に、影響を許容範囲内に収めるサイバーレジリエンスが重要になる。危機管理計画、コンティンジェンシープラン、業務継続計画(BCP)などには、サードパーティーやサプライチェーンも含めておく。定期的に訓練/演習を行い、振り返り/手順の改善も行う。

(4)システムの企画・開発プロセスの整備

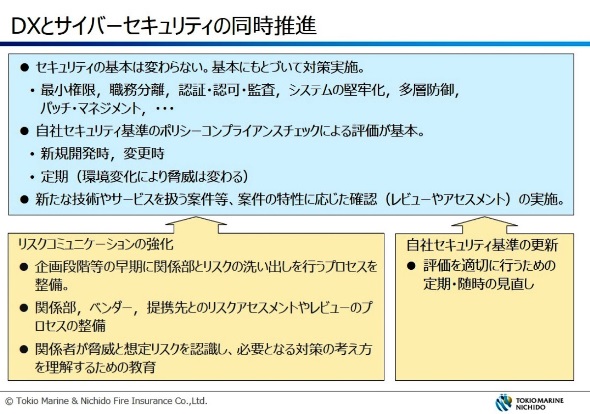

脆弱性のあるシステムを開発しないために、企画、設計の段階で脅威を特定し、セキュリティ対策を組み込むセキュリティバイデザイン、セキュリティに関するアセスメントやレビュー、セキュアコーディングガイドライン、脆弱性診断などが必要になる。DX推進が企業価値に直結することから、DXとサイバーセキュリティの同時推進も求められる。

「デジタル案件の懸念点は、技術の適切性、システム設計の適切性、レギュレーション、クラウドの設定ミスの防止、サービス仕様に起因する脆弱性など。しかし、セキュリティの基本は変わらない。基本にもとづいて対策を実施してほしい」(黒山氏)

リスクコミュニケーションがデジタル案件を適切に進める上で重要である。早期に関係者とリスクの洗い出しやレビューを行う必要がある。そのためには、関係者が脅威と想定リスク、必要な対策の考え方を理解して一緒に論議できるようにするための教育も重要。

自社のセキュリティ基準は、自社で確保すべきセキュリティレベルをもとに、対策要件を具体的に定める。クラウドなど、新しい技術やサービスを採用する場合は、事前に基準を策定してタイムリーに追加していくことも忘れてはいけない。このとき業界スタンダードやガイドラインをもとに基本的な考え方を整理し、網羅性も確保する。

クラウドセキュリティの対策の考え方は、SP800-53、ISO27001、CIS CSC、CSFなど、オンプレミスと同じ。ただし、責任共有モデル、設定ミスの考慮など、クラウド固有のリスクを考慮してほしい。自社の利用方針に適合したクラウドの管理規定を整備して、クラウドの導入、利用時のアセスメントや審査のプロセスを策定することも重要だ。

上記2つのアセスメントを効果的に実施すれば、サイバーセキュリティリスクを見える化することができる。見える化できた課題への対応は、IT部門だけではなく全部門が関係することが多い。経営が関与する自社のリスク管理の枠組みの中で管理し、PDCAを回すことが有効。

共助の取り組み

攻撃者絶対優位の現状では、個社でサイバー攻撃に対応することは困難。ほかの組織との協力体制を構築する「共助」が必須になる。共助のメリットは、脅威情報の入手、脆弱性情報や脅威情報の分析、実効性のあるセキュリティ対策の情報交換、サイバー攻撃に対する実戦能力の涵養と対応態勢の確認、人材育成など。情報共有が目的ではなく、その後の分析、活用、そして自ら情報を発信することも重要になる。

例えば、金融業界内での共助として、金融ISAC( Information Sharing And Analysis Center)という組織があり、現在400社以上の金融機関が参加している。活動の柱は、コレクティブインテリジェンスとリソースシェアリングの2つ。

また、自社グループ内における「自助」と「共助」、そして取り組み全体の認識を統一するためにはコミュニケーションが欠かせない。

黒山氏は、「サイバーセキュリティリスクはITだけの問題ではなく、各部門が関係する全社的な問題であるため、自社のリスク管理の枠組みの中で、経営レベルでPDCAを回すことが必要です。そのためのアプローチ方法として、フレームワークを活用し、網羅的・体系的にアセスメントを行い、自社のリスクと弱点を特定し、改善していくことが有効です。その中では、サイバーハイジーンといった基本を徹底すること、脆弱性情報や脅威情報を収集・分析して環境変化に対応すること、防御・検知だけではなく対応・復旧に備えることも必要です。DXでもセキュリティの基本は変わらないので、基本に立ち返って考える、その際は、関係者との適切なリスクコミュニケーションも必須です。共助の取り組みも忘れないでください」とまとめて講演を終えた。

関連キーワード

セキュリティ | サイバー攻撃 | リスクマネジメント | セキュリティリスク | フレームワーク | セキュリティ対策 | 東京海上日動火災保険 | 情報セキュリティ | ITmedia エグゼクティブセミナーリポート

関連記事

- 「今日からセキュリティ担当、よろしくね」と言われたら、何から始める? 何を重視する?――freee CISO 茂岩祐樹氏

- コロナ禍やウクライナ侵攻を背景に混迷深めるサイバー情勢、経営層に必要なのは「現場丸投げ」からの脱却――サイバーディフェンス研究所 名和利男氏

- ウイズコロナ時代のサイバーセキュリティ、完璧を目指すより実践的で高い費用対効果を追求すべき――情報通信研究機構 伊東寛氏

- 「損害保険×ソリューション」の提供で、効率的かつ効果的なサイバーリスク対策を実現――東京海上日動火災保険 教学大介氏

- 増え続けるサイバー犯罪、「完璧」ではなく「現時点最強」で致命傷を避ける備えを――圓窓 澤円氏

- 変化に必要なのはインプットとアウトプットで「いま」という時代をちゃんと知ること――Armoris 取締役専務 CTO 鎌田敬介氏

- サイバー攻撃から組織を守るために不可欠な3つのチカラとは――SBテクノロジー プリンシパルセキュリティリサーチャー 辻伸弘氏

- 重要インフラ行動計画、環境の変化を考慮して継続的に改定していくことが重要――NISC 結城則尚氏

- 情報セキュリティ委員会、CSIRT、SOCがワンチームで対応するのが情報セキュリティの肝――ラック、ダイドーグループHD 喜多羅滋夫氏

- 攻めのサイバーセキュリティでDXをけん引し、全てのステークホルダーに価値を提供――竹中工務店 高橋均氏

- DXを支えるサイバーセキュリティ新常態を新型コロナウイルス対策から学ぶ――ラック西本逸郎社長

- デジタルによる業務の生産性向上とセキュリティ強化の両立がゼロトラスト最大の目的――NRIセキュアテクノロジーズ 鳥越真理子氏

- ゼロトラストで目指すのは、快適に、安心して、楽しく働ける職場を支えるIT基盤――日清食品グループの挑戦

- 脅威と向き合う哲学――これからのランサムの話をしよう

- NISCもゼロからテレワーク導入――コロナ禍が問う、ウィズリスク時代の緊急対応

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 「ごく普通の会社」がランサムウェア被害で直面した損失と再生の記録――菱機工業 小川弘幹氏

- 「社長、これだけは覚えておいて」――NTTグループ250人のトップが学んだ、有事の際の4つの定石

- これも詐欺? セキュリティ導入時に起きる悲劇をなくせ──「登録セキスペ」で地方・中小企業を救うIPA

- 群馬の山で「国産レアアース」新鉱物4種発見 山口大が発表、国際鉱物学連合で承認

- 見つけにくい「心不全のリスク」が分かる血液検査 保険適用、自覚症状なくても受けて

- 「頑張りすぎるリーダー」ほどチームを停滞させる? 「自己犠牲」が主体性を奪うメカニズムとは

- 「さっぽろ雪まつり」が開幕 サラブレッドなどの雪像や氷像、初日から観光客でにぎわい

- 「法律以前に、やるべきことがある」──ANA和田氏×SBT辻氏が語る、能動的サイバー防御の本質

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 決算資料から読み解くサイバー攻撃被害の実態は? 1社当たり2億円超、数十億円規模に至る大きな影響も

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授