デジタルによる業務の生産性向上とセキュリティ強化の両立がゼロトラスト最大の目的――NRIセキュアテクノロジーズ 鳥越真理子氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

コロナ禍により業務の「オンライン化」が待ったなしで進む中、オープンで、デジタルな業務様態において、どのように生産性の向上と情報セキュリティの確保を両立させるか。注目を集めるゼロトラストの概要や導入するメリットなどを紹介する。

2020年12月アイティメディアが「ウィズコロナの“新常態”で求められるセキュリティの新たなソリューション」をテーマとするオンラインイベント「ITmedia Security Week 2020冬」を開催。特別講演に、NRIセキュアテクノロジーズ 上級セキュリティコンサルタントの鳥越真理子氏が登場。「DXも働き方改革も“ゼロトラスト”が支える――次世代の情報セキュリティモデル」と題して講演した。

DXも、働き方改革も、ゼロトラストをベースに実現

これまでの職場は、オフィスが中心だったが、新型コロナウイルス禍(コロナ禍)の影響により、オフィスだけでなく、安心して在宅勤務できる環境が求められている。また、勤務時間をフレキシブルにし、移動時間を有効に活用することで、より生産性を向上させながら、生活も充実させることも可能になる。

「2年前に、ゼロトラストのチームリーダーになったときに、まずはオフィスに行くのをやめ、在宅でどこまで仕事ができるかを試してみました。何か問題が起きたときには、フェイス・ツー・フェイスのコミュニケーションが不可欠と考えていましたが、いまではデジタル環境だけでも仕事はうまくいくと感じています」(鳥越氏)。

ゼロトラストは、単なる情報セキュリティのアーキテクチャではない。ITリスクを管理するためのポリシーの見直しといえる。その歴史は、2003年夏にさかのぼり、ジェリコフォーラムで「De-Perimeterisation(非境界化)」が討議された。2010年に、フォレスター・リサーチから情報活用とセキュリティ改善のための「ゼロトラスト」が提唱され、2016年にGoogleが「BeyondCorp」を発表したことで大ブレーク。2018年11月に、フォレスター・リサーチが主要コンポーネントをZero Trust eXtended(ZTX)として再定義した。2019年には、NISTからゼロトラストアーキテクチャの基本的な考え方や実践方法などをまとめた関連基準「NIST SP 800-207」のドラフトが示され、2020年8月にファイナル版が公開されている。

ゼロトラストではデータアクセスを許可された人や期間に限定

これまでの境界型防御アプローチは、利便性、サイバー攻撃対策、クラウド活用で高まる内部不正リスク対応などの要求に応えることができない。そこで、従来のアプローチに固執することなく、ニューノーマルとしてゼロトラストに取り組んでいくことが必要になる。

ゼロトラストの本質は、データアクセスを許可された人や期間に限定すること。アクセス元を区別せず、エンドポイントとサーバ間の通信を暗号化し、データアクセスをアカウントとデバイスという2つの観点から検証する。システム思考ではなく、デザイン思考に切り替えることも、ゼロトラスト実現のポイントとなる。

鳥越氏は、「ユーザーの識別において、属性や振る舞いを検証する。デバイスについても、誰のものか、OSやアプリの構成、暗号化、稼働するプロセス、攻撃を受けていないか等、資産の特定の観点にとどまらずに重要なデータにアクセスするデバイスの健康状態まで検証する。これまでやっていなかったことにチャレンジできるか、否かが情報セキュリティを確保し続けられるかの成否につながります」と話す。

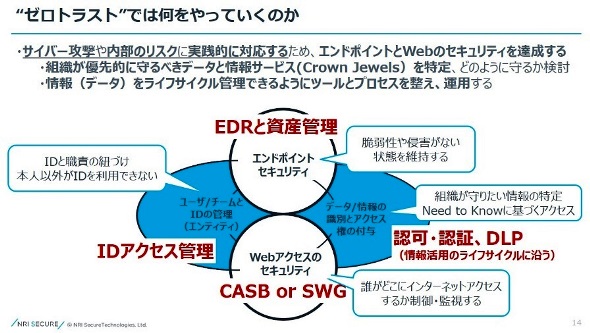

最大のポイントは、IDをベースにしたデータアクセスの認可・認証の管理機構を整備し、モダンなデータ保護の仕組みを活用すること。また、脆弱性や侵害がない状態を維持できるようにするためのエンドポイントセキュリティ製品を導入していることも重要になる。Webアクセスに関しては、誰がどこにアクセスするかを識別、監視できているかがポイントになる。

「ゼロトラストは概念であり戦略です。サーバサイドのセキュリティも範囲に含み、社員用、顧客用のどちらかに限らず、組織が利用するIT全てについての要件です。社内OAだけの話という誤解もありますが、ZTXには公開Webの保護、例えば、CWPP(Cloud Workload Protection Platform)などを含みます」(鳥越氏)

次世代の情報セキュリティとして組織が達成したいこと

NIST SP 800-207では、Zero Trust Architectureの基本方針が紹介されている。ゼロトラストの議論の中で、境界型セキュリティの排除が強調されることがあるがそれは正しくない。全てのデータ、コンピュータを資産として特定し、ネットワークの場所に限らず、安全な経路の通信を確立して、リソースへのアクセスはサーバ接続ごとに承認する。

このとき、リソースアクセスを認める条件、ユーザーIDや接続元システムの状態などを確認することが重要になる。鳥越氏は、「ユーザー認証が、ゼロトラストのアーキテクチャの肝になります。トラフィックやデバイスの状態を把握して、分析できる状態にしておくことが求められています」と話す。

ゼロトラストのアーキテクチャ以前は、技術面では「CIS Controls」を参照し、アダプディブセキュリティの文脈では「NIST Cybersecurity Framework」が参照されてきた。エンタープライズ環境のリスクは、サイバー攻撃だけではなく、内部不正対応を同時に考慮することが必要になる。

CIS Controlsの基礎コントロールである、ハードウェア管理、ソフトウェア管理、脆弱性対応、管理者権限管理、システム機器設定、セキュリティ監査ログの6項目により、標的型攻撃の85%を防止、軽減可能と効果が大きい。しかし、内部不正の予防と検知のためのアクセスコントロールの優先度が低く、この部分の優先度をあげて取り組むことが重要になる。

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 専門学校教員からNECのCISOに! 「人生は筋トレ」、訓練は超難題 - NEC 淵上氏

- WBC連覇へ「パワプロ」が侍ジャパン支援 ピッチコム対策でコナミが後押し

- 情シスから営業へ、異色のキャリアが生んだ「売り込まない」アドバイザー営業 - HENNGE 谷元氏

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 「Dr.コトー」存続の切り札はドローン 病院から離島へ十数分のフライトで医薬品を輸送

- 「再雇用でいいですか?」元ビルボードジャパンCEOが語る、定年後に稼げる人の準備術

- 中央線グリーン車、収入目標突破へ JR東日本が3月運賃改定 喜勢社長「サービス向上」

- 未来の災害を可視化 都市の立体データサービス「プラトー」、自治体で防災活用広がる

- 国内最大級のカメラ見本市「CP+2026」開幕 若い世代に人気「コンデジ」が存在感

- 校務に生成AI活用する学校は2割 「学校だより」執筆も 文科省のデジタル化調査で判明

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授

NRIセキュアテクノロジーズ 上級セキュリティコンサルタント 鳥越真理子氏

NRIセキュアテクノロジーズ 上級セキュリティコンサルタント 鳥越真理子氏