国内外約70社、1万6000人の社員を守る! 日清食品グループのサイバーセキュリティ戦略とは:ITmedia エグゼクティブセミナーリポート(2/2 ページ)

ランサムウェア対策を優先的に推進し、グループ共通の課題にも着手

こうした方針と体制を整えた上で、さまざまなセキュリティ対策を実施している。

近年、日清食品グループが優先して取り組んでいるのが、ランサムウェア対策だ。「IPAの情報セキュリティ10大脅威でも連続して一位になっており、重要なポイントと考えています。そのランサムウェア対策として、外部侵入検知の仕組みの構築と、国内・海外全てのグループ会社のセキュリティ対策状況の見える化という2つの対策を優先的に推進しました」(樋渡氏)

外部侵入検知の仕組みとしては、全社でEDR、XDRを展開し、さらに運用を支援する外部のセキュリティベンダーのSOCを採用した。ランサムウェアなどのサイバー攻撃は、侵入してからデータの暗号化や窃取までに相応の日数を要することが多い。そこで、EDR・XDRとSOCによる監視を導入し、PCやサーバ上の不審な振る舞いを検知・分析・識別し、仮に攻撃を受けても実被害に至る前に封じ込める運用体制を整えた。

すでに国内・海外全てのサーバとパソコンはもちろん、ネットワーク機器やAzure、AWSといったクラウドサービスからもログを収集・分析する仕組みを整え、「どの国、どのサーバ、どのパソコンで怪しい振る舞いが検知されたかを、サイバーセキュリティ戦略室のメンバーが24時間365日の監視を通して即座に把握し、調査し、必要に応じて対応を開始する体制を敷いています」(樋渡氏)

2024年度にはグループ全体で114件の怪しい振る舞いを検知した。詳細に調べてみると、うち80件は「過検知」だったが、35件はツールの脆弱性を突いたゼロデイ攻撃も含めた実際の攻撃だった。ただ幸いなことに、「検知して即座に現地のIT部門と連携して通信をブロックしたり、感染デバイスを隔離したりすることで被害拡大を防止し、実被害に至る前に封じ込めができています」と樋渡氏は振り返った。

この外部侵入検知の仕組みを有効に機能させるため、日清食品グループでは国内・海外のグループ会社に対し、「全てのエンドポイントに漏れなくEDRを実装すること」「監視がアクティブであること」「検知された脅威に漏れなく、正しく対応すること」の3つのポイントを徹底するよう依頼しているという。

「当たり前のことですが、運用が劣化しないよう、対象デバイスの棚卸しを定期的に行ったり、インシデントのクローズを確認したりするようにしています」(樋渡氏)。特に、グループ全体でのIT機器の適切な管理は、脆弱性が放置されてしまうリスクを考えても非常に重要なポイントであり、ITガバナンスの観点で大きなチャレンジだと捉えているという。

2つ目のポイントが、国内・海外グループでのセキュリティ対策状況の見える化だ。

先に樋渡氏が述べたとおり、以前は「グループ全体でのセキュリティ対策状況は大丈夫か」と尋ねられても、答えられない状況が続いていた。そもそも各社のIT整備状況やセキュリティ対策状況が把握できていなかったからだ。

こうした状況を解消するため、健康診断的に各社の状況とリスクを可視化するNRIセキュアの評価ツール「Secure SketCH」を導入することにした。75個の質問に回答することで各社のセキュリティ水準をスコア化するもので、実施すべき対策も優先順位を付けた形でリスト化される。

「これまでは『なんとなく危なそう』といった曖昧な感覚でしたが、スコア化され、かつランク付けされることで、経営に現状が報告できるようになったことが重要だと捉えています」(樋渡氏)

評価を通して各社ごとに対処すべき施策はもちろん、グループの共通課題も見えてきたという。具体的には「ログの取得やインシデント対応チームの組成、人材育成・教育といった共通課題が浮上してきました。そこで本社側でグローバル施策を検討し、展開することによってグループ全体の底上げを図ることができると考え、実際に優先的に推進しています」と樋渡氏は説明した。

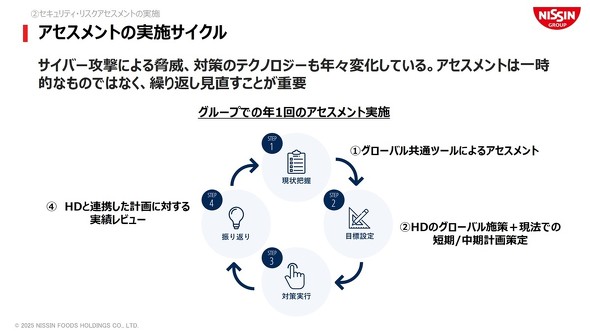

なお同社では、評価は一回実施すれば十分だとはとらえていない。「サイバー攻撃の脅威や対策テクノロジーは年々変化しています。毎年の計画を練るためにも、毎年のアセスメントが必要になります」と樋渡氏は述べ、継続的に実施し、少しずつ成熟度を高めていくと説明した。

アセスメントによってグループ共通の課題の一つとして浮上した、従業員に対するセキュリティ教育・啓発に関しては、eラーニングのほか、標的型攻撃メール訓練、そして政府の進める「サイバーセキュリティ月間」と連携した周知活動といった多面的な取り組みを進めている。

「以前は教育・訓練を内製、あるいは外部パートナーに発注しており、準備から評価まで多くの工数がかかっていましたが、約3年前からSaaS型の教育システム『KnowBe4』を採用し、リードタイムを短縮するとともに、コストと運用負荷の改善が進みました」(樋渡氏)

現在はグループ46社、約7000人の従業員を対象にKnowBe4を活用してセキュリティ教育と標的型攻撃メール訓練を実施し、グループ全体でセキュリティリテラシーの底上げに取り組んでいる。eラーニングは国内では年6回、海外でも年4回実施するほか、標的型攻撃メール訓練は年4回実施し、もしメール内のURLをクリックしてしまった従業員がいれば、追加のeラーニングと抜き打ちの再訓練を行う形だ。

ツールによって準備から分析までを自動化し、負荷をかけずに繰り返し実施することで、効果も感じている。「3年前は約10%の従業員が訓練メールに引っかかっていました。社内イベントで、サイバーセキュリティの脅威は経営リスクであり、一人一人が対策していく必要があることについて、CEOから直接社員に呼び掛けを行ったところ効果も絶大で、その後のクリック率は4.9%に低下しました」(樋渡氏)

一方で、AIの進化などによって、フィッシングメールそのものが高度化しており、それに応じて訓練メールも対応しなければならないのも事実だ。惰性で従業員が訓練メールを無視することのないよう、実際に目にするような難易度の高い訓練メールも織り交ぜ、試行錯誤を続けていくという。

「NISSIN Digital Workplace」の実現に向け継続的に強化を

先に触れたとおり、同社はランサムウェア対策として、たとえ侵入されたとしても即時に検知し、即時封じ込めを行う外部侵入検知の仕組みを導入してきた。これと同時に「そもそも侵入させない予防対策」も必要だと考え、新たな取り組みに着手している。

警察庁のまとめによると、昨今のランサムウェアの感染経路は、VPN機器やリモートデスクトップからの侵入が約80%を占めている。そこで、外部から攻撃者目線で悪用につながる脆弱性や設定ミス、公開する必要のないログイン画面などがないかを調査し、悪用前に手を打つ「アタックサーフェイスマネジメント」(ASM)に注目し、推進し始めた。

ASMの調査対象には、外部に流出したID・パスワードなどのアカウント情報も含まれる。こうした情報が流通するディープウェブやダークウェブの調査は自力では困難なことから、外部のセキュリティパートナーのサービスを活用している。

「外部の攻撃者目線で本当の脅威となり得るリスクを抽出し、分析していただいた上で、サイバーセキュリティ戦略室で内容を確認し、ITガバナンス室を通して、検出された潜在的な脅威に対してグループ各社で対策を打っていきます。攻撃者に利用される前に先手を打ってリスクを潰していくことで、そもそも侵入させない環境をグループ全社で維持、運営していくことが一つのチャレンジとなっています」(樋渡氏)

そして最後に、手口の巧妙化やテクノロジーの進化をキャッチアップし、グループ会社との連携を強化してさまざまなサイバーセキュリティ施策を打ちながらも、「本来目指すべきものは、どこでも快適に、安心して、創造的に楽しく働けるようなNISSIN Digital Workplaceの実現です」とし、目的達成に向けて今後も挑戦を続けていくとした。

関連記事

- 情報セキュリティ白書や10大脅威から見えてくる基本の大切さ――楽天グループ セキュリティエンジニア 原子拓氏

- 具体的な状況に基づいた議論こそが生み出す意味のあるセキュリティ対策とは――Armoris 鎌田敬介氏

- 自分たちの組織でインシデントが起きた時、どのような対応を? 強い組織を目指すために必要な備えとは――SBテクノロジー 辻 伸弘氏

- AI駆動型攻撃が現実となる時代に求められるセキュリティ対策と専門家の役割とは――名和利男氏

- 2030年問題で解決はいよいよ困難になるサプライチェーンリスクへの処方箋は――NRIセキュアテクノロジーズ 足立道拡氏

- 迷宮化するセキュリティ対策、脱出の鍵は「自分の頭で考える」こと――Armoris 鎌田敬介氏

- 予防は治療に勝る「プロセスのゼロトラスト化」を軸に多面的な取り組みを展開――全日本空輸 和田昭弘氏

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- これも詐欺? セキュリティ導入時に起きる悲劇をなくせ──「登録セキスペ」で地方・中小企業を救うIPA

- 「頑張りすぎるリーダー」ほどチームを停滞させる? 「自己犠牲」が主体性を奪うメカニズムとは

- トヨタと日産が1月の中国新車販売プラス 日産はファーウェイ技術採用のガソリン車が好調

- 見つけにくい「心不全のリスク」が分かる血液検査 保険適用、自覚症状なくても受けて

- 定年後の給料が4割減……40・50代が知らないと地獄を見る“再雇用の残酷すぎる現実”

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 「ごく普通の会社」がランサムウェア被害で直面した損失と再生の記録――菱機工業 小川弘幹氏

- 「社長、これだけは覚えておいて」――NTTグループ250人のトップが学んだ、有事の際の4つの定石

- 群馬の山で「国産レアアース」新鉱物4種発見 山口大が発表、国際鉱物学連合で承認

- 「法律以前に、やるべきことがある」──ANA和田氏×SBT辻氏が語る、能動的サイバー防御の本質

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授