NIST CSFを踏まえつつ、危機があっても「しなやかに回復できる」組織へ――PwCコンサルティング丸山満彦氏:ITmedia エグゼクティブセミナーリポート(1/2 ページ)

サイバーレジリエンスという言葉の本質と、改定されたNISTサイバーセキュリティフレームワーク(NIST CSF)を踏まえたサイバーセキュリティの方向性とは。

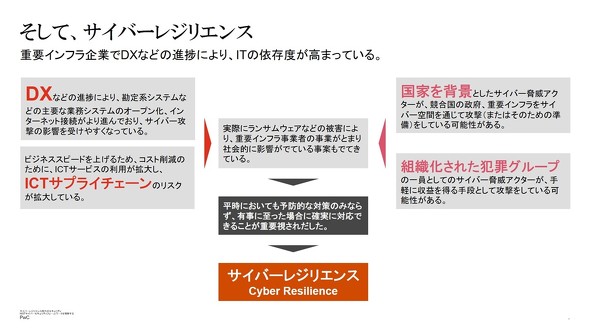

企業のビジネスが、そして社会全体がインターネットへの依存を高めるにつれ、国内外で注目されるようになったキーワードが「サイバーレジリエンス」だ。

PwCコンサルティング合同会社のパートナーで、情報セキュリティ大学院大学客員教授を務める丸山満彦氏が「レジリエンス」という言葉を聞いたのは1990年代半ばのことだという。「物理学でも、弾力性という意味でレジリエンスという言葉が出てきましたが、ゴムボールがつかんだ手を離すと元の形にふんわり戻ってくるように、壊れることなく元に戻っていく、というようなイメージで使われている言葉だと聞きました」(丸山氏)

その同氏が「サイバーレジリエンス時代のセキュリティ(NISTサイバーセキュリティフレームワークを理解する)」と題し、サイバーレジリエンスという言葉の本質と、改定されたNISTサイバーセキュリティフレームワーク(NIST CSF)を踏まえたサイバーセキュリティの方向性について語った。

社会にも影響を与えるサイバー攻撃を背景に、高まるレジリエンスの重要性

丸山氏はまず、2024年に最新の2.0が発表されたNIST CSFの背景と目的から説明した。

NIST CSFが10年前に策定された当初の目的は、重要インフラの保護だった。「社会のインターネットに対する依存性が高まる一方でサイバー脅威が膨らみ、重要インフラがサイバー攻撃等によって停止すると実社会にも影響する懸念が高まりました。そこで、国の重要インフラを保護するためのベストプラクティスを作成する狙いでCSFができました」(丸山氏)

米国の場合は州単位の制度が原則で、合衆国全体で統一した法律を策定するのが難しいという背景もあり、当時の大統領令に基づいてベストプラクティスとして策定されたという。

それが2024年の改定では、いくつか大きな変更が加わった。

「まず目的が変わりました。当初は重要インフラのセキュリティを保護するためのベストプラクティスでしたが、全世界、サプライチェーンも含めた全ての企業を保護するために使っていこうということで、表題からも『重要インフラ』という言葉が外れ、単なる『サイバーセキュリティフレームワーク』になりました」(丸山氏)

なお広く「情報セキュリティリスク」と言った場合、ミスや内部不正、災害による事業継続への影響なども含まれることになるが、CSFが主に念頭に置いているのはサイバー攻撃だ。従って「CSFさえやっていれば大丈夫というわけではなく、地震対策などの領域は抜け落ちている点は意識しておく必要があります」と丸山氏は注意を呼び掛けた。

ただ、IPAの情報セキュリティ十大脅威でも常にランクインしている「ランサムウェア」をはじめとして、CSFが対象とするサイバーリスクは年々高まっているのも事実だ。

「昔は、特に個人情報保護法が制定されてからは個人情報の漏洩が強調されてきましたが、昨今はそれを上回る脅威として、レジリエンスに関係するランサムウェアが認識されています」(丸山氏)。そしてDXが進展し、すべて全ての業務がインターネットを利用したものへと変わり、インターネット依存が高まるにつれ、この傾向はますます高まっていくだろうと予想した。

攻撃者側も同様だ。国家のインテリジェンス組織は昔は物理的に人を尾行していたが、今やそんな手間をかけなくともインターネットから情報収集が可能だ。金銭を目的とした犯罪にしても、銀行やコンビニで現金を盗むよりも、サイバー犯罪の方が割がよく、捕まりにくい。

こうした中で、「犯罪者や国家を背景とする組織にシステムが悪用され、業務が止まり、社会に影響を与えるようなことにならないようにという観点で、何かあってもすぐに起き上がれるサイバーレジリエンスの重要性が高まっています」と丸山氏は述べた。

組織のリスクマネジメントの一環としてNIST CSFをとらえ、対策を

丸山氏が先に述べたとおり、NIST CSFはまず重要インフラのリスクに備えるためのフレームワークとして作成された。その後、サプライチェーンセキュリティの重要性が認識されたことを背景に2018年4月にバージョン1.1が策定され、2024年に全ての業界を対象とした2.0が公表された。

「どちらかというと技術的対策が中心だったCSFですが、それを活用する組織体制、いわばガバナンスが整備されていなければならない、という背景から、新たに『Govern(統制)』というコアを、従来あった要素の中から抜き出し、強化して付け加えた形になっています」(丸山氏)

丸山氏は、CSFの構造は「コア」と「プロファイルおよびティア」という2つの要素から成り立っていると説明した。

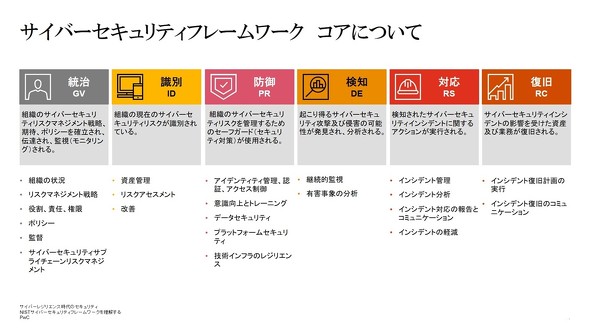

コアとは、「セキュリティ対策で、具体的に何をしなければいけないか」を整理したもので、新たに加わった統制のほか、識別、防御、検知、対応、復旧、6つの機能から構成されている。セキュリティインシデントの流れに沿って書かれており、「なるべく事故が起こらないように守りつつ、もし事故を起こしても早く見つけて対応し、復旧することで、事故が起きてもできる限り止まらず、すぐに復旧させようという流れで作られています」(丸山氏)

一方プロファイルは、組織としてどのようなセキュリティ対策を実施していくかの「目標」と「現状」を比較し、ギャップを埋めるための手段だ。「目標を立て、自分が今どこにおり、どのようなギャップがあり、そのギャップを埋めるためにはどうしていくか――という形で目標への到達を目指す考え方です」(丸山氏)。それを手助けするのがティアであり、ちょうど成熟度モデルのように、各コアの到達度合いを示していく。

全体的な構造を説明した上で、次に同氏は、各コアの詳細について紹介した。

最初の「Govern(統制)」は、バージョン2.0で追加された機能だ。サイバーセキュリティリスクマネジメント戦略とそれを実現するためのポリシーを確立し、それらを関係者に周知し、きちんと守られているかを監視するといった要素が含まれ、サプライチェーンのリスクマネジメントという概念もこの一部となる。

中でもポイントになるのがリスクマネジメント戦略だ。サイバーセキュリティは企業・組織のリスクマネジメントの一部であるというNISTの概念が、ここに反映されている。

丸山氏はさらに、この中で、自分たちはどの程度までリスクを取るのかを組織で決めておく必要があるとアドバイスした。しばしば「セキュリティ対策はどこまですればいいのか」と尋ねられるそうだが「どこまで」を決められない理由は、組織としてどの程度のリスクを取るかが共有されていないことにあるという。

「世の中、リスクがゼロということはなく、どこかでリスクを取らないといけません。『我々はこの程度までリスクを取るけれども、そこから先は諦めて受け入れます』といった線引き、金融業界で言う『Risk Appetite(リスク選好度)』を決めておかなければ、セキュリティ対策をどこまですればいいのかという議論に陥ってしまいます」(丸山氏)

コアの2つ目の識別(Identify)は、資産管理やリスクアセスメントを通して、現在のサイバーセキュリティリスクを識別していくことを指す。ここで一番重要なのは、『何を守るのか』、つまり守るべき対象をはっきりさせることだ。

3つ目の防御(Protect)は、識別によって明らかにしたセキュリティリスクを管理するための保護策で、アイデンティティ管理にはじまり、意識向上とトレーニング、プラットフォームセキュリティといった要素が含まれる。アイデンティティ管理は、認証・アクセス管理やIDMとも呼ばれ、誰がどのようにして本人確認を行い、どういう資産に対してアクセスできるかをコントロールすることで、昔からのセキュリティの基本である。

4つ目の検知(Detect)は、監視と分析を通して、インシデントが起こっていることを迅速に発見していく部分になる。

ただ、一体何をもってインシデントなのかを定義しておかなければ、そもそもインシデントに気付くことすらできない。地震などの自然災害ならば自分の体で感じるため、すぐに分かりますが、サイバーインシデントはぼーっと見ていても分からない。インシデントを定義し、それを検知するための仕組みを導入し、さらにその仕組みを通して上がってきたアラートの優先順位を決めてトリアージしていくことも含めて検討しておく必要がある。

こうして検知したものが広がらないよう手を打っていくのが、5つ目の対応(Response)だ。怪我で言えば止血作業に当たり、影響が広がらないように対処していく。

その上で最後の復旧(Recover)によって、インシデントの影響を受けた資産を元に戻し、業務を復旧させていく。場合によっては、ランサムウェアに感染して暗号化されてしまったシステムはいったん捨て、業務だけ復旧させるように割り切ることも「あり」だとし、そのためのインシデント復旧計画を策定し、実行すべきだとした。

Copyright © ITmedia, Inc. All Rights Reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 専門学校教員からNECのCISOに! 「人生は筋トレ」、訓練は超難題 - NEC 淵上氏

- WBC連覇へ「パワプロ」が侍ジャパン支援 ピッチコム対策でコナミが後押し

- ネトフリ視聴の福利厚生サービス「ベネフィット・ステーション」契約大幅増 WBC効果か

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 「再雇用でいいですか?」元ビルボードジャパンCEOが語る、定年後に稼げる人の準備術

- 情シスから営業へ、異色のキャリアが生んだ「売り込まない」アドバイザー営業 - HENNGE 谷元氏

- これからはAIとビジネスアナリシスの時代

- 未来の災害を可視化 都市の立体データサービス「プラトー」、自治体で防災活用広がる

- 没入体験施設「ワンダリア横浜 Supported by Umios」がまもなく開業

- 校務に生成AI活用する学校は2割 「学校だより」執筆も 文科省のデジタル化調査で判明

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授

PwCコンサルティング合同会社 パートナー、情報セキュリティ大学院大学客員教授 丸山満彦氏

PwCコンサルティング合同会社 パートナー、情報セキュリティ大学院大学客員教授 丸山満彦氏