サイバー攻撃、要求応じやすい国を優先 海外犯罪集団のチャット解析で判明

国内セキュリティー会社がSNS上に流出したグループの内部チャットを分析した。犯罪グループの手口や内情が明らかになるのは異例で、防御策の構築に役立つ可能性がある。

日本を含む世界中の企業などから1億ドル(146億円)以上を脅し取ったとみられる海外サイバー犯罪グループが攻撃対象を選ぶ際、要求に応じる傾向が強い国・地域を優先させていたことが分かった。国内セキュリティー会社がSNS上に流出したグループの内部チャットを分析した。犯罪グループの手口や内情が明らかになるのは異例で、防御策の構築に役立つ可能性がある。

1件も氷山の一角か

チャットが流出したのは1月まで活動していたサイバー犯罪グループ「ブラックバスタ」。パソコン内のデータを使えなくし、復元のための身代金を要求するウイルス「ランサムウエア」による攻撃で知られ、チャットには50人近いメンバーが参加していた。

分析した三井物産セキュアディレクション(MBSD)によると、2023年9月から約1年分(約20万件)のチャットが今年2月に流出し、全体の8割近くがロシア語による書き込みだった。

攻撃対象の選定を巡って、リーダー格が「ドイツは米国と同レベルで支払ってくれる」「欧州は防御が弱い。相手にするのが楽だよ」などと発言。被害組織が身代金の要求に応じる確率は欧米間で大差がない一方、防御力が劣るとして欧州を攻撃するようアドバイスしていた。ただ、フランスは「金を払わないから仕事として扱わない」と攻撃を避けていた。

MBSDによると、グループがリークサイトで公開した約580の被害組織の国別内訳は米国が5割超でトップ。上位にドイツ(10.8%)や英国(8.0%)など欧州の主要国が並ぶが、リーダー格の発言を裏付けるようにフランスは1%に満たない4件だった。

日本は1件にとどまったが、別の民間調査ではランサムウエア攻撃を受けた国内企業の約7割が捜査機関などに報告しなかったとの結果もある。今回の内部チャットでも日本の建設大手などに関する未公開事例の記述が複数あり、氷山の一角である可能性が高い。

さまざまな犯行手口

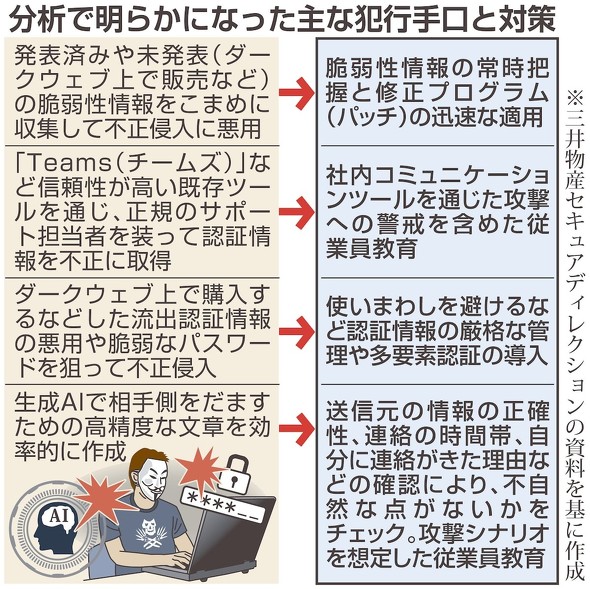

一方、グループによるさまざまな犯行手口も明らかになった。

日本でも普及している会議ツール「Teams(チームズ)」を悪用した手法では、正規のサポート担当者を装って相手側に連絡。復旧作業に見せかけて遠隔操作を可能にするソフトをインストールさせていた。また、生成AI(人工知能)を悪用して効率的に相手をだますための文面を作成する様子もみられた。

不正侵入などの要因となる電子製品の脆弱(ぜいじゃく)性を巡っては、政府機関や製造会社などが利用者に対策を促すために公表する脆弱性情報をこまめに収集。早いケースでは公表後数日以内に悪用方法を検討していた。

攻撃者の内面や組織の内情もうかがえる。昨年5月の米医療機関に対する攻撃では、メンバーの1人が心臓病の子供への治療や出産への影響など人的被害を懸念し、「地獄に行きたくない」と逡巡(しゅんじゅん)。また、直近の紛争で父親を失った若者を雇ったことをリーダー格が明かしていたり、法執行機関からの摘発を恐れて内部の裏切りに警戒したりする記述もあった。

MBSDの福田美香セキュリティエバンジェリストは「今回の分析で脆弱性情報への迅速な対応をはじめとする基本的な対策の有効性や、国際的な法執行機関による取り締まりが機能していることが裏付けられた」と話している。

関連リンク

copyright (c) Sankei Digital All rights reserved.

ITmedia エグゼクティブのご案内

「ITmedia エグゼクティブは、上場企業および上場相当企業の課長職以上を対象とした無料の会員制サービスを中心に、経営者やリーダー層向けにさまざまな情報を発信しています。

入会いただくとメールマガジンの購読、経営に役立つ旬なテーマで開催しているセミナー、勉強会にも参加いただけます。

ぜひこの機会にお申し込みください。

入会希望の方は必要事項を記入の上申請ください。審査の上登録させていただきます。

【入会条件】上場企業および上場相当企業の課長職以上

アクセストップ10

- 「頑張りすぎるリーダー」ほどチームを停滞させる? 「自己犠牲」が主体性を奪うメカニズムとは

- 絵画の傾きを皆で調整するな! 鳥瞰力で推進するリーダー - 村田製作所 楠本氏

- なぜコーポレートITはコスト削減率が低いのか――既存産業を再定義することでDXを推進

- 定年後の給料が4割減……40・50代が知らないと地獄を見る“再雇用の残酷すぎる現実”

- 第47回:孫正義氏から怒られて気がついた、経営幹部が果たすべき本当の役割とは

- 日本の現場人材、2040年に260万人不足の試算 フィジカルAIで代替できるか

- これも詐欺? セキュリティ導入時に起きる悲劇をなくせ──「登録セキスペ」で地方・中小企業を救うIPA

- 万博施設を遠隔で解体、無人重機の活躍を未体験記者がリポート 閉幕から4カ月

- 五輪ゴールラインで1秒間に4万枚の画像撮影 公式記録を担う時計のオメガ、タイム計測も

- トヨタと日産が1月の中国新車販売プラス 日産はファーウェイ技術採用のガソリン車が好調

アドバイザリーボード

早稲田大学商学学術院教授

根来龍之

早稲田大学大学院国際情報通信研究科教授

小尾敏夫

株式会社CEAFOM 代表取締役社長

郡山史郎

株式会社プロシード 代表取締役

西野弘

明治学院大学 経済学部准教授